近年来, 云计算技术发展迅猛[1], 云存储作为云计算的重要服务之一, 为使用者提供了海量的存储空间, 却只需付出与配套硬件相比极小比重的代价[2], 因此备受青睐[3]. 当购买云存储服务后, 云存储服务器为用户提供存储空间, 同时使用者可凭借租赁凭证访问远程数据. 对于云平台而言, 可通过自定规则完成数据的整合与管理, 若使用者提供访问规则, 云平台也应满足. 以上内容是云存储服务可访问性与灵活性的体现. 同时, 在规则完善的前提下, 借助云平台可实现用户数据的共享, 当前的医疗数据共享大多借助云平台实现.

医疗数据是病人在医院或健康机构产生的各种数据, 包括诊疗、体检等数据, 病人可以从相应机构获取并下载至本地[4]. 医疗数据共享, 指数据可被获得许可的其他人员查看. 比如外地医生等, 医疗数据共享使看诊医生快速地获取到病人的过往病历, 促进医疗数据共享便于实现诊疗快速化[5]. 当数据持有者将自己的医疗数据上传至云端与他人共享时, 访问用户无需向医疗机构申请, 而是直接与数据持有者交互, 避免了经由医疗机构申请访问的繁琐流程, 实时性更强. 尽管借助云存储完成医疗数据共享具备数据获取快捷, 成本低等显著优势[6], 但因用户丧失了外包数据的物理控制, 加之云服务提供商(cloud service provider, CSP)的不可信性, 远程数据的完整性与正确性无法确定. 例如, 因遭受自然灾害、黑客攻击等不可抗因素, CSP上存储的用户数据被迫丢失; 为节省存储空间, CSP主动丢弃一些不常访问的数据. 这些因素导致的数据丢失都违背了用户选择云存储服务的初衷, 会使用户对云存储服务丧失信心[7], 因此, 有必要对云端数据定期执行完整性验证[8–12].

数据共享意味着会有多人访问数据, 但访问数据的用户并非可以完全信任. 例如: 目前有许多医院推出了网上看诊平台, 由于平台的开放性, 会有大量的潜在用户访问平台提供的病例. 未获得访问权限的用户试图非法查看共享数据; 获得查看权限的用户不满足当前权限, 妄图修改数据. 由于医疗数据的特殊性, 需要约束访问医疗数据用户的行为. 另外, 群组的访问规则应当是灵活的, 如为新加入的用户明确访问权限, 为离组用户撤销访问权限. 因此除对云端共享数据的完整性验证问题展开讨论外, 共享数据的访问权限也应明确. 综上, 针对共享医疗数据的完整性验证问题, 需从数据校验与文件访问的安全性两个角度出发展开研究.

本文针对云存储共享医疗数据场景, 在保证医疗数据完整性的基础上, 解决群组用户访问共享数据的权限分配和管理问题, 贡献总结如下.

(1)为便于访问权限分配, 共享医疗数据持有者向申请用户分配授权标识符, 哈希函数的抗碰撞性保证授权标识符不会被伪造. 为便于访问权限管理, 引入可信实体群管理者. 群管理者无需本地保存用户权限信息便可验证群组用户的权限, 极大地节省了存储代价. 考虑到医疗共享数据的私密性, 委托群管理者定期检测群组用户的行为, 及时发现并剔除恶意用户, 增加系统安全性并降低群组开销.

(2)医疗数据在上传至CSP前会进行加密操作, 可保证第三方审计者在完整性验证阶段无法通过暴力破解的方式获取到任何信息, 保证了数据机密性. 安全性分析部分证明了本方案的正确性, 以及用户删除安全性. 实验分析证明了方案的可行性和高效性.

1.1 相关研究数据完整性验证技术可对云端外包数据的正确性与完整性进行验证. 最初的完整性校验技术采用将云端文件全部下载至本地再执行验证的形式, 验证准确率最高但成本巨大. Ateniese等人[13]在2007年提出了数据可持有性验证(provable data possession, PDP)方案, 用户不需在验证阶段将所有外包文件下载到本地, 只需随机抽样部分数据块执行校验即可, 极大地降低了通信开销, 同时以很高的概率保证数据的完整性. 随后, 为减轻用户验证的负担与计算代价并支持公开审计, 委托第三方审计员(third party auditor, TPA)代替用户进行完整性验证的方案被提出[6–9,12,14–19].

群组数据共享作为云存储的重要应用, 也被广泛讨论. Wang等人[12]首先提出了支持保护群组用户隐私的公开完整性审计方案. Wang等人[14]也提出验证者无法破解签名者身份的群组共享数据公开审计方案, 但随着群组用户数量的增加, 验证开销也随之增长, 不适合用户较多的情形. Shen等人[2]针对共享多副本加密医疗数据, 设计了数据完整性验证方案.

考虑到群组用户可能是动态的, 一旦有用户撤销离组, 其参与签名的共享数据将无法被验证的问题, Wang等人[15]采用代理重签名技术提出相应方案, 但在用户删除阶段只针对撤销用户对签名数据块产生的影响进行了讨论, 未考虑撤销用户与CSP合谋的情形. 基于保证前向安全性的群签名方案, 付安民等人[16]假设群组中可能存在多个管理者, 构造了多管理者情形下支持用户撤销的完整性验证方案. 在该方案中, 多管理者需同时在本地保存所有加入过群组的成员信息, 诸如撤销用户信息, 并根据已撤销用户的撤销密钥计算出一个变量, 通过比较用户撤销密钥与该变量是否有公因数来判断用户是否已离组, 但此时若有未被撤销的用户的撤销密钥是任一已撤销用户撤销密钥的因数, 则会产生误判, 导致无辜用户被迫离组. Zhang等人[17]的方案让每个群组用户都需要根据自己的私钥生成验证标签, 被撤销的群组用户将无法获取合法的私钥, 因此被撤销用户无法继续生成合法的验证标签. 并且在撤销用户后被撤销用户产生的验证标签, 只需更换未被撤销用户的密钥, 有效地降低了用户撤销的计算开销, 但未明确被撤销用户的管理措施, 且云端数据验证开销较大. He等人[18]在实现云数据全动态的基础上支持群组中的用户撤销. Deng等人[19]提出让群管理员和群组用户共同生成验证标签, 让审计者无法获取生成标签的用户身份, 引入用户信息表记录合法用户, 由于用户信息表为顺序表, 确定用户为合法用户的计算复杂度为

因此, 在群组共享云医疗数据的场景下, 通过借鉴上述方案, 提出了支持群用户授权管理的共享数据完整性审计方案.

1.2 文章结构本文第2节介绍基础知识. 第3节方案描述. 第4节详细介绍支持组用户授权管理的医疗数据完整性验证方案. 第5节分析所提方案的安全性. 第6节进行性能评估. 第7节全文总结.

2 基础知识 2.1 双线性映射假设

(1) 双线性: 对任意

(2) 非退化性:

(3) 可计算性: 存在可以有效计算出

离散对数(discrete logarithm, DL)问题: 设

DL假设: 对于攻击者A, 在多项式时间内求解出离散对数问题的概率可忽略的, 表示为:

| Pr |

计算Diffie-Hellman (computational Diffie-Hellman, CDH)问题: 已知

CDH假设: 对于攻击者A, 在多项式时间内求解出CDH问题的概率可忽略的, 表示为:

| \Pr [A(g, {g^a}, {g^b}) = ({g^{ab}}):a, b\xleftarrow{R}Z_p^*] \leqslant \varepsilon |

图1为方案模型图, 共包含数据持有者(data owner, DO)、群管理者(group administrator, GA)、云存储提供者(cloud service provider, CSP)、群组用户(group member, GM)和第三方审计员(third party auditor, TPA)这5个实体, 具体描述如下.

|

图 1 支持组用户授权管理的完整性验证方案模型图 |

(1) DO: 云存储医疗数据的拥有者. 职责有: 1)向用户发放注册密钥(register secret key, RSK)和授权标识符; 2)委托GA对群组用户进行管理; 3)委托GA保存完整性验证结果.

(2) GA: GA需要进行4项工作: 1)为群组用户分配访问密钥(access secret key, ASK); 2)记录并管理用户的身份信息; 3)委托TPA执行完整性验证, 并定期记录完整性验证结果; 4)定期监测群组用户访问文件的行为, 撤销恶意用户访问权限, 并更新撤销用户表.

(3) CSP: 云服务提供者, 不可信实体. 为DO提供数据存储服务, 在完整性验证阶段根据完整性质询内容提供完整性证据.

(4) GM: 拥有合法RSK的用户被视为群组用户, 从GA获取合法的访问密钥后访问云存储医疗数据. 群组用户如果出现下述恶意行为: 1)长时间不访问数据. 2)执行DO未授权的操作. 会被GA认定为恶意用户, 身份信息ID会记录至撤销用户表. 长时间不访问的用户可能是不需访问数据的用户, 或是可能与攻击者合谋的用户. 撤销掉这部分用户的权限有助于增加方案安全性, 同时可以减轻GA监测用户行为的负担.

(5) TPA: 第三方审计员, 可信实体. 执行远程云存储医疗数据的完整性校验工作.

3.2 算法介绍方案包含6个算法: Setup、RSKeyGen、ASKeyGen、TagGen、ProofGen、ProofVerify, 简介如下.

Setup: 该算法由DO和GA在建立系统时执行. DO输入自己的身份信息

RSKeyGen: 该算法由DO执行. 输入用户的

ASKeyGen: 该算法由GA执行. 输入群组用户的

TagGen: 该算法由DO执行. 输入公开参数pub和加密医疗数据

ProofGen: 该算法由CSP执行. 输入完整性质询chal, 输出完整性证据P.

ProofVerify: 该算法由TPA执行. 输入完整性质询chal、完整性证据P、公开参数pub, 如果验证通过输出1, 否则输出0.

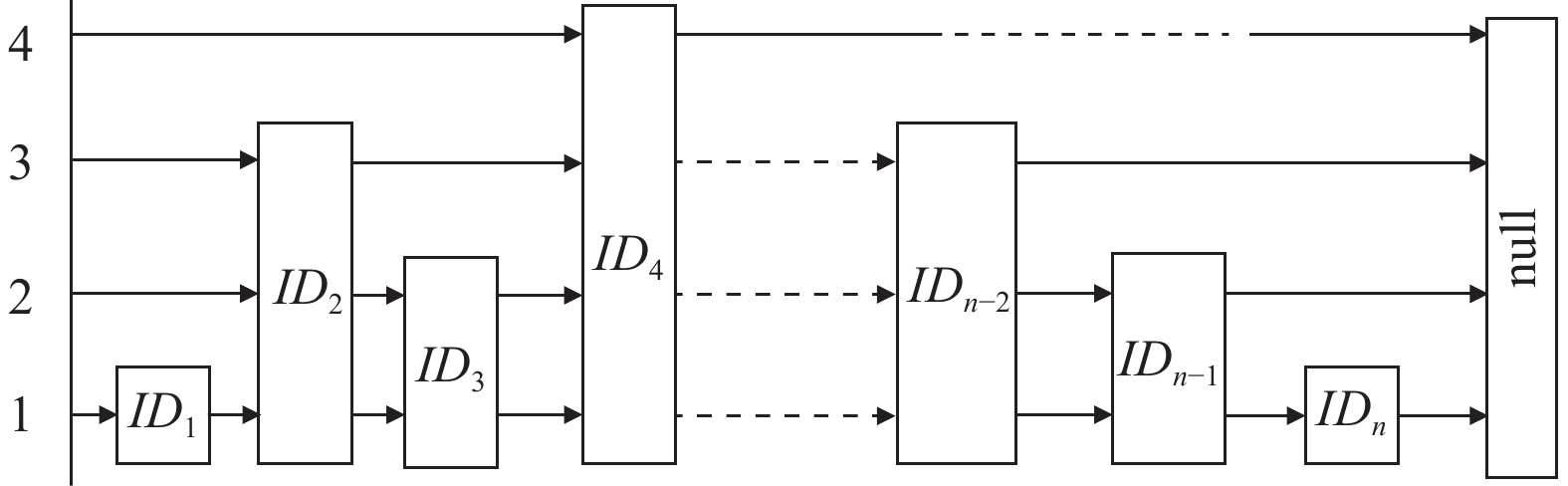

4 具体方案 4.1 撤销用户表本方案添加由GA本地保存并维护的撤销用户表, 用来记录恶意用户. 因为方案中设定, GA会将有恶意行为的群组用户认定为恶意用户, 并将恶意用户的ID加入撤销用户表. 为保证GA不再给恶意用户分配ASK, 在给申请ASK的用户分配ASK前, GA需要先查找撤销用户表来确定用户是否属于恶意用户. 综上, 需要采用支持快速查找和插入操作的数据结构对撤销的用户进行记录. 因此撤销用户表选用跳表[22]实现, 其结构如图2所示. 图中的方块代表撤销用户表中的一个节点, 节点中记录恶意用户的ID, 并按用户ID的数字大小从左到右排列.

引入该结构会增加GA的存储负担, 但是为了系统的安全性是必要的. 本方案中撤销用户的计算开销可以达到

|

图 2 L的大致结构 |

4.2 方案详细步骤

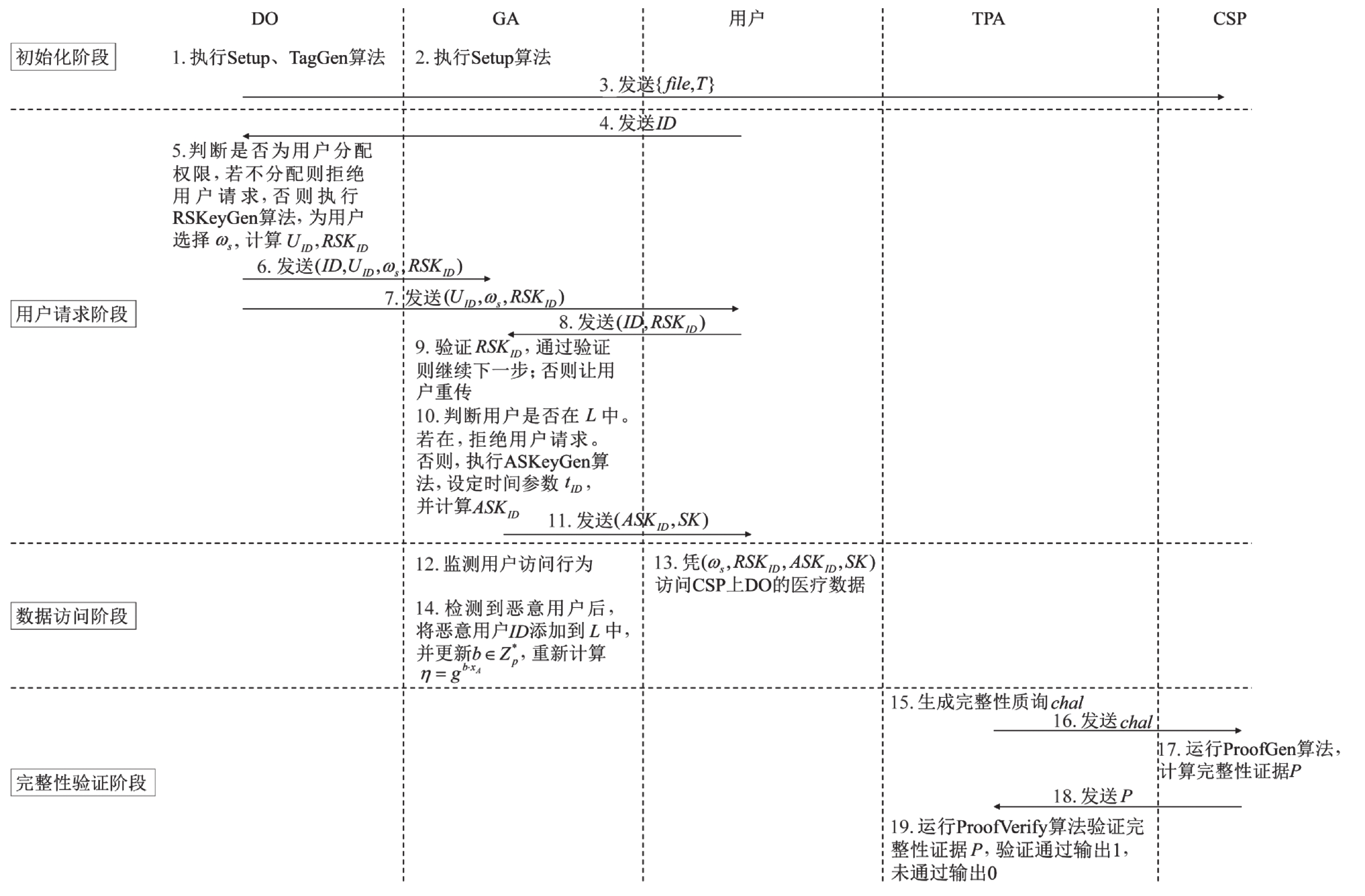

图3为方案流程图. 方案具体步骤描述如下.

(1)初始化阶段(Setup和TagGen算法)

1) DO: 执行Setup算法. 选择两个阶均为p的乘法循环群

2) GA: 执行Setup算法. 选择随机数

3) DO: 秘密选择文件加密密钥

(2)用户请求阶段(RSKeyGen和ASKeyGen算法)

1)方案设定DO能为用户分配两种权限: a) DO若正在看病, DO判定现在申请权限的用户为看病的医生, 则赋予该用户查看、修改的权限; b)不属于a)中的用户, 只会赋予查看的权限. 这样可以最大限度地减少用户对医疗数据的操作, 提高方案安全性. 用户发送自己的身份信息ID向DO申请注册密钥

2) DO: 运行RSKeyGen算法, 秘密选择随机数

| \left\{\begin{split} &{U_{ID}} = H(name||ID) \\ &{\textit{RSK}}{_{ID}} = {g^{{x_0}}} \cdot {\left(\prod\nolimits_{i = 1}^n {{\mu _i}} \right)^a} \cdot H{(({U_{ID}}||name) \oplus {\omega _s})^{{x_0}}} \end{split} \right. |

|

图 3 方案流程图 |

3)用户收到

4) GA: 通过式(1)验证用户提供的注册密钥是否有效:

| \begin{split} e({\textit{RSK}}{_{ID}}, g)\mathop = \limits^? & e(mpk, g) \cdot e\left(\prod\nolimits_{i = 1}^n {{\mu _i}} , \delta \right) \\ & \cdot e(H(({U_{ID}}||name) \oplus {\omega _s}), mpk) \end{split} | (1) |

若验证未通过, 则要求用户重传

5) GA: 运行ASKeyGen算法, 设置时间参数

| \begin{split} {\textit{ASK}}{_{ID}} =& {g^{{x_0}}} \cdot {\left({\prod\nolimits_{i = 1}^n \mu _i}\right)^a} \cdot H{(({U_{ID}}||name) \oplus {\omega _s})^{{x_0}}} \\ & \cdot H{\left({\left(\prod\nolimits_{i = 1}^n {{f_i}} \right)^b}\right)^{{x_A}}} \\ \end{split} |

6) GA本地保存, 并将

(3)数据访问阶段

群组用户可凭

同时, GA必须定期监测群组用户的行为. 群组用户在访问医疗数据过程中, 若出现下述行为: (1)长时间不访问数据. (2)执行DO未授权的操作. GA将出现上述行为的群组用户认定为恶意用户, 并执行下述操作.

1)令本次认定所有的恶意用户的时间参数

2)重新选择随机数

由于时间参数

(4)完整性验证阶段(ProofGen和ProofVerify算法)

DO将加密医疗数据上传至云后, GA需要定期委托TPA进行完整性验证.

1) TPA选择包含c个随机数的集合

2) TPA针对每个

TPA发送完整性质询

CSP收到完整性质询后执行ProofGen算法.

1) CSP计算

2) CSP返回完整性证据

TPA收到

| \begin{split} & e(\sigma , g)\mathop =\limits^? e{(mpk, g)^{\sum\nolimits_{(i, {v_i}) \in Q} {{v_i}} }} \cdot e\left(\prod\nolimits_{(i, {v_i}) \in Q} {H(name||i), g} \right)^\lambda \end{split} | (2) |

定理1 (正确性). 本方案满足以下正确性:

(1) RSK正确性: 可以通过式(1)验证

(2) 权限分配正确性: 只有提供正确的授权标识符

(3) 完整性验证正确性: 可以通过式(2)验证完整性证据P的正确性.

证明: (1)根据双线性映射的性质,

| \begin{split} & e({\textit{RSK}}{_{ID}}, g) \\ & = e({g^{{x_0}}} \cdot {\left(\prod\nolimits_{i = 1}^n {{\mu _i}} \right)^a} \cdot H{(({U_{ID}}||name) \oplus {\omega _s})^{{x_0}}}, g) \\ & = e({g^{{x_0}}}, g) \cdot e\left({\left(\prod\nolimits_{i = 1}^n {{\mu _i}} \right)^a}, g\right) \cdot e(H{(({U_{ID}}||name) \oplus {\omega _s})^{{x_0}}}, g) \\ & = e({g^{{x_0}}}, g) \cdot e{\left(\prod\nolimits_{i = 1}^n {{\mu _i}} , g\right)^a} \cdot e{(H(({U_{ID}}||name) \oplus {\omega _s}), g)^{{x_0}}} \\ & = e({g^{{x_0}}}, g) \cdot e\left(\prod\nolimits_{i = 1}^n {{\mu _i}} , {g^a}\right) \cdot e(H(({U_{ID}}||name) \oplus {\omega _s}), {g^{{x_0}}}) \\ & = e(mpk, g) \cdot e\left(\prod\nolimits_{i = 1}^n {{\mu _i}} , \delta \right) \cdot e(H(({U_{ID}}||name) \oplus {\omega _s}), mpk) \end{split} |

在用户请求阶段, 只有

(2)只有用户给GA提供了正确的

(3)在完整性验证阶段, TPA验证完整性证据的等式推导如下:

| \begin{split} & e(\sigma , g) \\ & = e\left(\prod\nolimits_{(i, {v_i}) \in Q} {{T_i}^{{v_i}}} , g\right) \\ & = e\left(\prod\nolimits_{(i, {v_i}) \in Q} {{{({g^{{x_0}}} \cdot H{{(name||i)}^{{m_i}}})}^{{v_i}}}} , g\right) \\ & = e\left(\prod\nolimits_{(i, {v_i}) \in Q} {{g^{{x_0}}}^{ \cdot {v_i}}} , g\right) \cdot e\left(\prod\nolimits_{(i, {v_i}) \in Q} {H{{(name||i)}^{{m_i}}}^{ \cdot {v_i}}} , g\right) \\ & = e{({g^{{x_0}}}, g)^{\sum\nolimits_{(i, {v_i}) \in Q} {{v_i}} }} \cdot e{\left(\prod\nolimits_{(i, {v_i}) \in Q} {H(name||i)} , g\right)^{\sum\nolimits_{(i, {v_i}) \in Q} {{m_i} \cdot {v_i}} }} \\ & = e{(mpk, g)^{\sum\nolimits_{(i, {v_i}) \in Q} {{v_i}} }} \cdot e{\left(\prod\nolimits_{(i, {v_i}) \in Q} {H(name||i)} , g\right)^\lambda } \end{split} |

定理2 (用户撤销安全性). 在本方案中, 非群组用户和被撤销的恶意用户都无法访问DO的医疗数据.

证明: 用户若想要访问医疗数据, 首先需要执行用户请求阶段的操作. 用户先向DO发送自己的身份信息ID获取注册密钥

用户需凭

若该用户是非群组用户(没有有效的

定理3 (完整性验证安全性). 只有CSP拥有完整的医疗数据, 才能生成可通过TPA验证的完整性证据.

证明: 我们提出了一系列游戏并借助随机喻言模型证明. 若CSP未完整保存DO的数据, 但提供了可以通过TPA验证的完整性证据, 那么我们可以通过知识提取器与CSP的交互提取出所有被挑战的数据块.

游戏0:

(1)挑战者C运行Setup算法, 得到公共参数pub、主密钥msk和主公钥mpk, 并将pub、mpk发送给攻击者A.

(2)攻击者A选取一系列数据块m1, …, mn, 发送给挑战者C询问这些数据快对应的验证标签T1,…, Tn.

(3)挑战者C随机发送完整性质询chal给攻击者A, 攻击者A返回完整性证据P. 如果这个证据通过了验证者的验证, 则攻击者A胜利.

游戏1: 以游戏0为基础, 挑战者C会保存在游戏0步骤(2)中被挑战的验证标签. 如果攻击者A提供了在游戏0步骤(2)中没有挑战过的数据块的验证标签, 挑战者C终止游戏并宣布攻击者A胜利.

分析: 假设

| \begin{split} e(\sigma , g) =& e{(mpk, g)^{\sum\nolimits_{(i, {v_i}) \in Q} {{v_i}} }} \cdot e{\left(\prod\nolimits_{(i, {v_i}) \in Q} {H(name||i), g} \right)^\lambda } \end{split} | (3) |

若攻击者A提供了不同于P的证据

| \begin{split} e(\sigma ', g) = e{(mpk, g)^{\sum\nolimits_{(i, {v_i}) \in Q} {{v_i}} }} \cdot e{\left(\prod\nolimits_{(i, {v_i}) \in Q} {H(name||i), g} \right)^{\lambda '}} \end{split} | (4) |

显然

| \begin{split} e(\sigma '/\sigma , g) &= e{\left(\prod\nolimits_{(i, {v_i}) \in Q} {H(name||i)} , g\right)^{\lambda ' - \lambda }} \\ & = e{({g^{ax}}{h^b}, g)^{\Delta \lambda }} \end{split} |

可得

综上, CDH问题无解的概率和

游戏2: 在游戏1的基础上, 挑战者C会保存一个用来记录所有攻击者A查询过的数据块的列表. 如果在第(3)步, 攻击者A提供了包含未询问过的数据块的

分析: 从游戏1的分析得

给定

由式(3)和式(4)可得:

| \begin{gathered} e{(mpk, g)^{\sum\nolimits_{(i, {v_i}) \in Q} {{v_i}} }} \cdot e{\left(\prod\nolimits_{(i, {v_i}) \in Q} {H(name||i), g} \right)^\lambda } = e(\sigma ', g) \\ = e(\sigma , g) = e{(mpk, g)^{\sum\nolimits_{(i, {v_i}) \in Q} {{v_i}} }} \cdot e{\left(\prod\nolimits_{(i, {v_i}) \in Q} {H(name||i), g} \right)^{\lambda '}} \\ \end{gathered} |

有

因为b有

最后, 我们构造一个知识提取器, 通过选择固定的c个数据块

| \left\{ {\begin{array}{*{20}{c}} {{\lambda _1} = {v_{11}}{m_1} + {v_{12}}{m_2} + \cdots + {v_{1c}}{m_c}} \\ {{\lambda _2} = {v_{21}}{m_1} + {v_{22}}{m_2} + \cdots + {v_{2c}}{m_c}} \\ \vdots \\ {{\lambda _c} = {v_{c1}}{m_1} + {v_{c2}}{m_2} + \cdots + {v_{cc}}{m_c}} \end{array}} \right. | (5) |

通过求解线性方程组, 知识提取器可以获取c个数据块

定理4. 即使TPA参与完整性证据的验证, 也无法知悉用户医疗数据的内容.

证明: TPA收到CSP返回的完整性证据是

但在本方案中, 求解上述线性方程组的结果是加密后的医疗数据. 因为TPA没有解密密钥SK, 所以TPA无法通过上述操作获取DO的医疗数据.

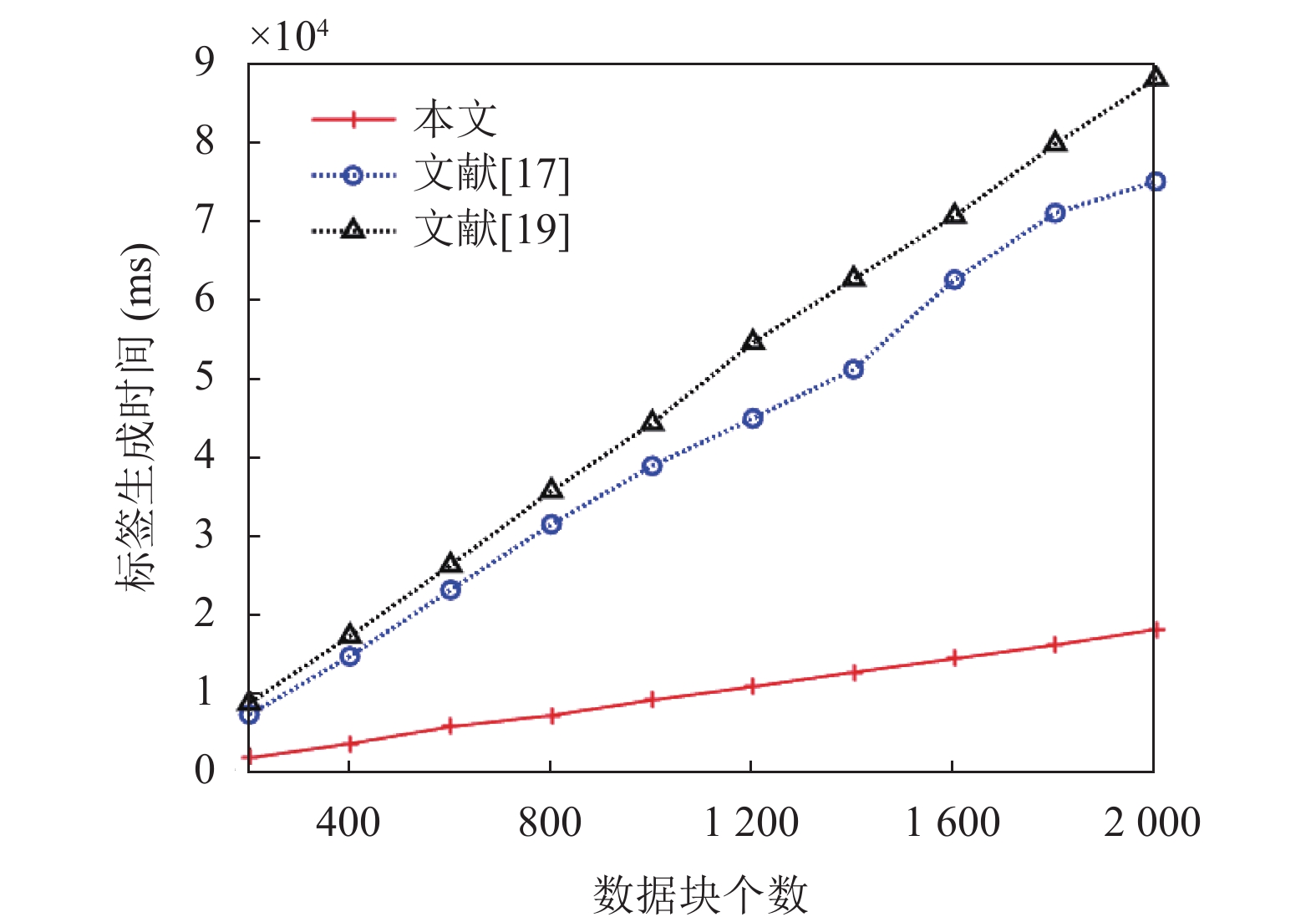

6 性能评估 6.1 性能分析表1中列出了本方案与文献[17]和文献[19]在不同阶段的计算开销. 在标签生成阶段, 由于本文方案生成标签的模幂运算较少, 因此对应的计算开销少于文献[17]. 文献[19]中由于标签生成需要GM和群组用户共同完成, 需要更复杂的计算. 在完整性验证阶段, 本方案与文献[17]证据生成的计算过程基本相同, 文献[19]需在本方案基础上计算更多参数, 因此计算开销更大. 在证据验证阶段, 本文比文献[17]和文献[19]的计算开销都小. 用户撤销阶段, 以撤销一个用户的计算开销为例. 本方案执行用户撤销操作后, 受到影响的群组用户只需向GA申请就可以得到更新的访问密钥

| 表 1 计算开销对比 |

表2中列出本方案与文献[17]和文献[19]在不同阶段的通信开销. 在标签生成阶段, 本方案和文献[17]的通信开销均为

| 表 2 通信开销对比 |

6.2 实验结果

仿真实验对方案的可行性进行了评估, PC硬件配置Intel Core i5处理器, 8 GB内存. 实验使用Java语言, 调用JPBC库, 设置

(1)标签生成阶段

为评估标签生成阶段的性能, 以200为间隔, 计算TagGen算法的性能, 每个实验分别运行20次后取平均值, 与文献[17]和文献[19]做对比, 对比结果如图4所示. 本方案的开销比其他方案都更小.

|

图 4 标签生成时间对比 |

(2)密钥生成

图5中给出系统产生RSK和ASK的计算开销, 以10为间隔, 用户数从10增长到100, 每次实验执行20次取平均值.

|

图 5 密钥生成开销 |

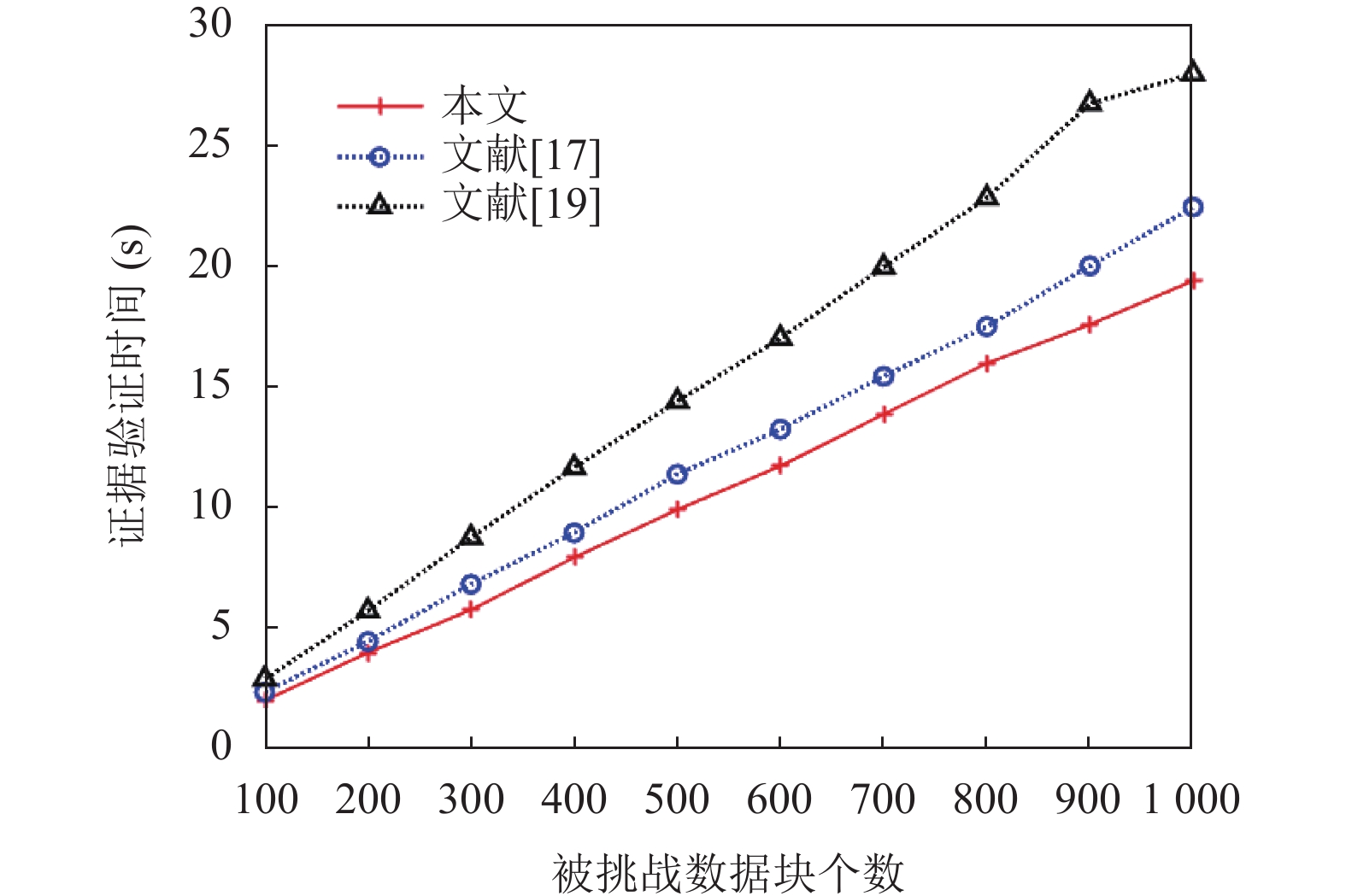

(3)完整性验证阶段

完整性验证阶段包括证据生成和证据验证两部分. 实验中以100为间隔, 挑战从0到

图6为证据生成的计算开销对比, 本方案和文献[17]证据生成计算开销接近, 而文献[19]需要更大计算量. 图7为本文方案与文献[17]方案证据验证的计算开销对比, 可以看出本方案的计算开销较小.

|

图 6 证据生成时间对比 |

|

图 7 证据验证时间对比 |

7 结束语

通过云存储服务共享医疗数据, 可以实现诊疗快速化, 但云医疗数据脱离了用户的完全控制, 可能由于各种原因造成损坏, 并且群组用户访问共享数据时也可能越权操作. 因此, 为同时保证云共享医疗数据的完整性和规范访问数据群组用户的行为, 在共享云存储医疗数据的场景下, 提出了同时支持用户访问权限分配和高效撤销恶意用户的数据完整性验证方案. 最后的安全性分析和仿真实验, 分别证明本方案具有较好的安全性和高效性.

| [1] |

Yenugula M, Sahoo SK, Goswami SS. Cloud computing for sustainable development: An analysis of environmental, economic and social benefits. Journal of Future Sustainability, 2024, 4(1): 59-66. DOI:10.5267/j.jfs.2024.1.005 |

| [2] |

Shen JY, Zeng P, Choo KKR, et al. A certificateless provable data possession scheme for cloud-based EHRs. IEEE Transactions on Information Forensics and Security, 2023, 18: 1156-1168. DOI:10.1109/TIFS.2023.3236451 |

| [3] |

Liu ZP, Ren LL, Feng YJ, et al. Data integrity audit scheme based on quad Merkle tree and blockchain. IEEE Access, 2023, 11: 59263-59273. DOI:10.1109/ACCESS.2023.3240066 |

| [4] |

Gordon WJ, Catalini C. Blockchain technology for healthcare: Facilitating the transition to patient-driven interoperability. Computational and Structural Biotechnology Journal, 2018, 16: 224-230. DOI:10.1016/j.csbj.2018.06.003 |

| [5] |

Agapito G, Cannataro M. An overview on the challenges and limitations using cloud computing in healthcare corporations. Big Data and Cognitive Computing, 2023, 7(2): 68. DOI:10.3390/bdcc7020068 |

| [6] |

张晓均, 王鑫, 廖文才, 等. 支持条件身份匿名的云存储医疗数据轻量级完整性验证方案. 电子与信息学报, 2022, 44(12): 4348-4356. DOI:10.11999/JEIT210971 |

| [7] |

王宏远, 祝烈煌, 李龙一佳. 云存储中支持数据去重的群组数据持有性证明. 软件学报, 2016, 27(6): 1417-1431. DOI:10.13328/j.cnki.jos.004995 |

| [8] |

王少辉, 赵铮宇, 王化群, 等. 对一个基于身份远程数据完整性验证方案的分析与改进. 计算机科学, 2023, 50(7): 302-307. DOI:10.11896/jsjkx.220600067 |

| [9] |

Qi YN, Luo YB, Huang YF, et al. Blockchain-based privacy-preserving group data auditing with secure user revocation. Computer Systems Science and Engineering, 2023, 45(1): 183-199. DOI:10.32604/csse.2023.031030 |

| [10] |

Huang YH, Shen WT, Qin J, et al. Privacy-preserving certificateless public auditing supporting different auditing frequencies. Computers & Security, 2023, 128: 103181. DOI:10.1016/j.cose.2023.103181 |

| [11] |

Trivedi C, Parmar K, Rao UP. PGASH: Provable group-based authentication scheme for Internet of Healthcare Things. Peer-to-peer Networking and Applications, 2024, 17(2): 665-684. DOI:10.1007/s12083-023-01611-9 |

| [12] |

Wang BY, Li BC, Li H. Oruta: Privacy-preserving public auditing for shared data in the cloud. IEEE Transactions on Cloud Computing, 2014, 2(1): 43-56. DOI:10.1109/TCC.2014.2299807 |

| [13] |

Ateniese G, Burns R, Curtmola R, et al. Provable data possession at untrusted stores. Proceedings of the 14th ACM Conference on Computer and Communications Security. Alexandria: ACM, 2007. 598−609. [doi: 10.1145/1315245.1315318]

|

| [14] |

Wang C, Chow SSM, Wang Q, et al. Privacy-preserving public auditing for secure cloud storage. IEEE Transactions on Computers, 2013, 62(2): 362-375. DOI:10.1109/TC.2011.245 |

| [15] |

Wang BY, Li BC, Li H. Panda: Public auditing for shared data with efficient user revocation in the cloud. IEEE Transactions on Services Computing, 2015, 8(1): 92-106. DOI:10.1109/TSC.2013.2295611 |

| [16] |

付安民, 秦宁元, 宋建业, 等. 云端多管理者群组共享数据中具有隐私保护的公开审计方案. 计算机研究与发展, 2015, 52(10): 2353-2362. DOI:10.7544/issn1000-1239.2015.20150544 |

| [17] |

Zhang Y, Yu J, Hao R, et al. Enabling efficient user revocation in identity-based cloud storage auditing for shared big data. IEEE Transactions on Dependable and Secure Computing, 2020, 17(3): 608-619. DOI:10.1109/TDSC.2018.2829880 |

| [18] |

He K, Chen J, Yuan Q, et al. Dynamic group-oriented provable data possession in the cloud. IEEE Transactions on Dependable and Secure Computing, 2021, 18(3): 1394-1408. DOI:10.1109/TDSC.2019.2925800 |

| [19] |

Deng C, He MX, Wen XY, et al. Support efficient user revocation and identity privacy in integrity auditing of shared data. Proceedings of the 7th International Conference on Cloud Computing and Big Data Analytics. Chengdu: IEEE, 2022. 221−229. [doi: 10.1109/ICCCBDA55098.2022.9778916]

|

| [20] |

Li YP, Li YZ, Zhang K, et al. Public integrity auditing for dynamic group cooperation files with efficient user revocation. Computer Standards & Interfaces, 2023, 83: 103641. DOI:10.1016/j.csi.2022.103641 |

| [21] |

Yang G, Han LD, Bi JG, et al. A collusion-resistant certificateless provable data possession scheme for shared data with user revocation. Cluster Computing, 2024, 27(2): 2165-2179. DOI:10.1007/s10586-023-04078-8 |

| [22] |

Pugh W. Skip lists: A probabilistic alternative to balanced trees. Communications of the ACM, 1990, 33(6): 668-676. DOI:10.1145/78973.78977 |

2024, Vol. 33

2024, Vol. 33