2. 长安大学 信息工程学院, 西安 710064;

3. 闽南师范大学 物理与信息工程学院, 漳州 363000

2. School of Information Engineering, Chang’an University, Xi’an 710064, China;

3. School of Physics and Information Engineering, Minnan Normal University, Zhangzhou 363000, China

随着多媒体技术的发展和移动互联网技术的普及, 作为重要的数字化信息载体, 数字图像被广泛地应用于各个领域中. 然而, 在当前开放的网络环境中, 数字图像所面临潜在的诸如监听、篡改、盗用及伪造等安全风险也不容小觑. 为有效保护敏感图像数据的安全, 数字图像加密技术孕育而生, 并已然成为信息安全领域的研究重点之一.

混沌信号所具有的长期不可预测性和其对初始状态的极度敏感性使得混沌系统在安全通信领域得到迅速的发展[1]. 迄今为止, 通过将混沌理论与神经网络[2]、量子计算[3]、压缩感知[4, 5]和元胞自动机[6]等技术相结合, 提出了许多高安全性且视觉上无语义特征的图像加密算法. 此外, 随着研究的深入, 一些科研人员有针对性地对遥感、光学以及医学领域中数字图像的特征进行分析, 进而提出相应的隐私数据保密技术[7-9]. 例如在文献[9]中, Jeevitha等结合二维多层离散小波分解和边缘图设计出适用于MRI (magnetic resonance imaging)图像的加密算法. 然而, 前面所提及到的数据加密方案均存在一个共同的缺陷, 即最终生成的密文图像具有统计类噪声特性. 特别是近年来随着深度学习技术的不断创新和突破, 基于数据驱动的深度人工神经网络模型可以智能化地对公用信道中传输的无视觉意义的密文数据进行解密分析、恶意攻击以及非法拦截等.

为了对密文图像的外观进行保护, Bao等在文献[10]中介绍了一种先加密后嵌入的算法框架. 在该方案中, 首先通过现有的加密技术手段完成对明文图像的内容保护. 其次, 再通过提升离散小波变换嵌入方法将具有统计伪随机特性的秘密图像嵌入到可公开获取的载体图像中. 随后, Wang等[11]和Chai等[12]分别将并行压缩感知模型和二维压缩感知模型引入到Bao的加密框架中, 以降低不必要的存储资源和传输花销. 然而, 正如在文献[13]中所指出的, 压缩感知模型的本质是线性投影(或线性测量), 因此其不能有效地抵御一系列基于明文分析的安全攻击模型. 不过通过采用明文数据的特征值、哈希值[14]或者分块计数器模式[15]来更新测量矩阵的策略恰好可以弥补这一点缺陷. 其他方面, 对于现有的基于变换域嵌入的视觉安全加密算法, 如多分辨率奇异值分解嵌入[16]、舒尔分解嵌入[17]和斜变换嵌入[18], 由于在嵌入阶段中存在截断误差和误差扩散效应, 因此很难得到较好的视觉安全性和重建质量.

针对上述问题, 本文首先提出一新颖的分段混沌映射, 并对其混沌性能进行分析和对比. 其次, 将该分段混沌映射与P张量积压缩感知模型、数字隐写编码方法相结合, 设计出一种新颖的具有视觉安全性的图像加密算法. 该加密算法主要由压缩加密和随机嵌入这两个阶段组成. 首先在第1阶段中, 通过Arnold置乱策略、线性测量和双向扩散对明文图像进行压缩加密, 获得无语义特征的中间秘密图像. 在第2阶段中, 在不扩大载体图像分辨率的情况下, 利用隐写编码嵌入生成最终视觉安全的密文图像.

1 相关知识 1.1 超混沌Qi系统考虑到Qi等[19]所提出的四维超混沌系统具有复杂的非线性动力学行为, 且在相空间中, 其运动轨迹的遍历范围广, 因此适用于图像加密领域. 该四维超混沌系统的数学定义如式(1)所示:

| {˙x=a(y−x)+yz ˙y=b(x+y)−xz ˙z=−cz−ew+xy ˙w=−dw+fz+xy | (1) |

其中, 符号a, b, c, d, e和f为可调的系统控制参数, 而

相比于传统的一维压缩感知模型, P张量积压缩感知模型可以在测量矩阵与像素值矩阵的维度不匹配的情况下完成对明文数据的线性压缩[20]. 将明文图像和正交小波包稀疏基分别记为

| X=Ψ×S | (2) |

其中, 矩阵

|

图 1 超混沌Qi系统的吸引子图 Fig. 1 Attractor graph of hyperchaotic Qi system. |

| Y=ΦP▹×X=(Φ⊗P)×X=(Φ⊗P)×Ψ×S | (3) |

其中, 符号

| Φ⊗P=(φ1P,⋯,φnP)=(φ11P⋯φ1nP⋮⋱⋮φm1P⋯φmnP) | (4) |

于是有

本文所提出的具有分式结构的一维分段混沌映射的数学迭代式如式(5)所示. 其中, 符号

| xi+1={2cos(βπxi)2x4i+1−xi, 0⩽xi⩽2 −2cos(βπxi)2x4i+1−xi, −2⩽xi<0 | (5) |

其中, 分式结构

分岔图反映非线性动力系统在确定的初始条件下所产生的时间序列的长期演化状态, 其中包括稳定状态、非稳定状态、周期状态和混沌状态[21]. 接着, 将所提出的分段混沌映射的初始状态

|

图 2 所提混沌映射的分岔图 Fig. 2 Bifurcation graph of the proposed chaotic map. |

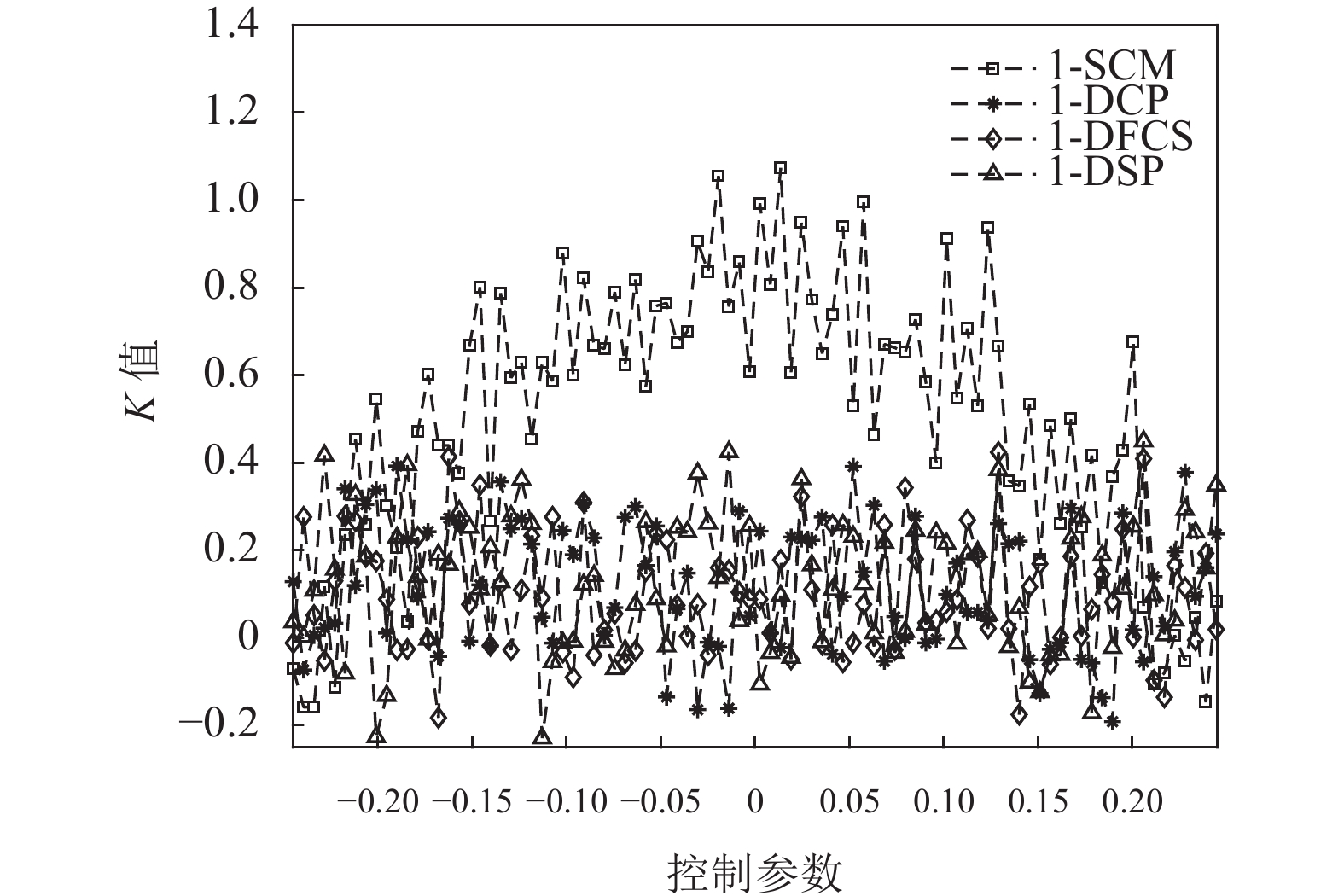

0-1测试是一种用于衡量非线性系统是否存在混沌现象的测试方法[22]. 与其他评估方法相比, 此方法最大的优点是在测试过程中不需要对时间序列进行相空间重构. 对于混沌序列Q而言, 其0-1测试的数值结果可由式(6)计算得到:

| {K=limn→∞ln(1Nn∑i=1([p(i+n)−p(i)]2+[s(i+n)−s(i)]2))×ln(n)−1p(n)=n∑i=1Q(i)cos(ir) s(n)=n∑i=1Q(i)sin(ir) | (6) |

其中, 变量r和N分别被设置为

|

图 3 若干个混沌映射的0-1测试图 Fig. 3 0-1 test graphs of several chaotic maps. |

3 视觉安全图像加解密算法

本文所提出的视觉安全图像加密算法主要由基于PTP-CS模型的压缩加密阶段和基于矩阵编码的信息嵌入阶段两部分组成, 其加密流程如图4的上半部分所示. 从图中可以看出, 在密码流的控制下, 明文图像首先经过稀疏化分解、Arnold置乱、压缩和双向异或扩散以生成没有视觉语义特征的秘密图像. 其次, 再在空域中通过矩阵编码嵌入将秘密图像随机地隐藏到载体图像中, 得到具有视觉安全性的密文图像. 所提加密算法的技术细节如下.

3.1 压缩加密阶段| [injn]=[1XaXbXa⋅Xb+1]×[in−1jn−1] mod [NN]+[11] | (7) |

|

图 4 所提视觉安全图像加密/解密算法的流程图 Fig. 4 Flow chart of the proposed visually secure image encryption/decryption algorithm. |

| W(i)=1−2Xc(di), i=1, 2, 3, ⋯ | (8) |

接着对混沌抽样序列W以按列的方式重塑为二维矩阵并执行归一化处理, 得到测量矩阵

| Φ=√4N[W1WN/N88+1⋯WN(N−2)/N(N−2)16+116+1W2WN/N88+2⋯WN(N−2)/N(N−2)16+216+2⋮⋮⋱⋮WN/N88WN/N44⋯WN2/N21616] | (9) |

将矩阵P设置为

| P4=ΦP▹×P3=(Φ⊗P)×P3 | (10) |

| P5=⌊(28−1)×(P4−Pmin)×(Pmax−Pmin)−1⌋ | (11) |

步骤3. 由于文献[13]中指出压缩感知模型的本质是线性映射, 因此不能有效抵抗选择明文攻击, 有必要对压缩图像执行扩散操作以使得明文图像发生细微的差别都将产出存在具有巨大差异且无语义的秘密图像. 首先, 在给定初始状态的情况下, 量化超混沌Qi系统迭代若干次生成的两条混沌序列, 获得整数序列

(1) 对两条整数序列做差(

(2) 如果

(3) 如果

接下来对压缩图像执行双向异或扩散操作, 如式(12)所示. 其中, 变量

| {P(1)6=m0⊕P(1)5⊕D(1) P(n)6=P(n−1)6⊕P(n)5⊕D(n) P(end)7=m1⊕P(end)6⊕D(end) P(end−i)7=P(end−i+1)7⊕P(end−i)6⊕D(end−i) | (12) |

就现有的图像加密算法而言, 其所产生的密文图像具有明显的伪随机特性. 因该类密文图像在公用网络中传输时, 极易遭到人工神经网络模型的拦截、窃听、伪造以及恶意攻击等. 基于此, 本文将采用基于矩阵编码的嵌入方法为加密数据提供视觉上的保护.

| 算法1. 基于隐写编码的空域嵌入算法 |

| 输入: 秘密图像

|

| 输出: 具有视觉安全性的密文图像

|

| (1) [m, n] = size(

|

| (14) if su != Z(i) do |

| (15)

|

| (16) if bitget(H(i), 4–s) == 0 do |

| (17) v = 1; |

| (18) else |

| (19) v = 0; |

| (20) end do |

| (21) I(i) = bitset(H(i), 4–s, v) |

| (22) end do |

| (23) end do |

| (24) V(4i–3) =I(1); V(4i–2) =I(2); |

| (25) V(4i–1) =I(3); V(4i) =I(4); |

| (26) end do |

本文提出的加密算法所对应的解密流程如图4下半部分所示. 当解密方通过安全通道获得解密密钥以后, 可以对视觉有意义的密文图像进行以下操作来恢复出其所携带的明文敏感数据.

实验平台为搭载在I7-8550U CPU和16 GB内存笔记本电脑上的Matlab 2020B. 仿真实验中, 新分段混沌映射的初始状态和控制参数分别设为0.678和0.2, 而超混沌Qi系统的3个初始状态分别为0.238, 0.471, −1.2和0.39. 另外, 参数

随机选择分辨率为

|

图 5 所提视觉安全图像加密/解密算法的仿真结果 Fig. 5 Simulation result of the proposed visually secure image encryption/decryption algorithm. |

接下来, 采用定量的评估方法, 即峰值信噪比(peak signal-to-noise ratio, PSNR)和平均结构相似度(mean structural similarity, MSSIM)[18], 来对所提加密方案的重构效果和视觉安全性进行评价. 测得两组实验中明文图像与解密图像, 载体图像与密文图像之间平均PSNR和MSSIM值分别为36.680 4 dB, 0.947 7和43.949 0 dB, 0.995 0. 从得到的实验数值结果可以看出, 在不受到噪声等因素的干扰情况下, 所提出的算法具有不错的视觉安全性和解密质量.

4.2 安全性分析 4.2.1 穷举攻击分析密钥空间和密钥敏感性是抵御穷举攻击的两个重要评估指标. 在本文所提出的视觉安全加密算法中, 混沌系统被应用于加密过程的各个阶段, 包括并行压缩、双向扩散加密以及随机嵌入. 由于混沌序列对初始状态极度敏感, 因此所提加密算法具有相当高的密钥敏感性. 其他方面, 将所采用的两个混沌系统的初始状态作为外部密钥, 则在双精度数据类型的条件下, 本算法总的密钥空间约为

直方图反映在自然图像中像素值的分布比例. 接下来, 将分辨率均为

|

图 6 统计攻击分析的实验结果 Fig. 6 Experimental results of statistical attack analysis. |

4.2.3 差分攻击分析

差分分析是一种常用且可行的攻击方法. 密码分析者首先构造出多个特殊的明文图像并单独地对它们进行加密, 然后通过分析多个明文-密文对之间的关系, 以推导出加密方案所采用的密码流. 接下来, 采用像素变化率(number of pixels change rate, NPCR)和归一化平均变化强度(unified average changing intensity, UACI)[27]等评估指标来定量衡量本文提出的加密算法在抵抗差分攻击方面的能力. 本实验的数值结果如表1所示. 值得一提的是, 由于本算法所产生的密文图像具有视觉安全性. 因此, 在实验前须将嵌入阶段移除. 从实验结果数据来看, NPCR和UACI值接近文献[15]给出的理论值, 即99.59%和33.55%, 且相比于文献[1, 11]具有更大的指标值, 表明本文介绍的加密算法具有不错的抵御差分攻击的能力.

4.3 健壮性分析视觉安全的密文图像在传输信道中传输时, 不可避免地会遭到噪声的污染或数据丢包. 接下来, 为模拟出这两种攻击的效果, 人为地在密文图像中分别单独地添加

| 表 1 抗差分攻击分析的实验结果(%) Table 1 Experimental results of differential attack analysis. |

4.4 时间复杂度分析

加密算法的时间复杂度在很大程度上决定了其本身的执行效率[27]. 针对分辨率均为

|

图 7 健壮性分析的实验结果 Fig. 7 Experimental results of robustness analysis. |

就分辨率为

|

图 8 每部分所消耗的时间占总加密时间的百分比 Fig. 8 The percentage of time consumed by each part to the total encryption time. |

4.5 算法对比

为了突出本文所介绍的隐私图像加密算法的优越性, 本小节将从视觉安全性、重建质量等两个方面把本文所提算法与其他先进的加密算法进行对比实验, 所得到的数值结果如表2和表3所示.

对于视觉安全的加密算法而言, 载体图像与密文图像之间的PSNR和MSSIM值越大, 表明其视觉安全性越好. 表2列出了几种视觉有意义图像加密算法的视觉安全性对比实验的数值结果. 从得到的数据来看, 本文提出的加密算法所生成的密文图像具有最好的视觉质量. 相比文献[11]中所介绍的加密算法, 视觉安全性提高近8.5 dB. 同时, 也说明基于矩阵编码的信息嵌入技术对载体图像原始特征信息的损害较小.

| 表 2 不同加密算法中的视觉安全性对比实验的结果 Table 2 Comparative experiment results of visual security in different encryption algorithms. |

| 表 3 不同解密算法中的重建质量对比实验的结果(dB) Table 3 Comparative experiment results of reconstruction quality in different decryption algorithms. |

在本文所提出的方案中, 将从以下两个方面来提高解密图像的重构质量. 首先, 在PTP-CS模型中, 通过对明文系数矩阵进行阿诺德置乱, 可以有效缓解测量矩阵的有限等距性质的限制, 从而提高重构图像的质量[13]. 其次, 采用完全可逆的编码嵌入方法来消除截断损失. 在不同解密算法中, 从密文图像中恢复出的解密图像的重构质量如表3所示. 可以看出, 与其他压缩加密算法相比, 本文提出的算法具有更好的压缩性能.

5 结论与展望针对公用信道中的敏感明文数据, 本文基于张量积压缩感知模型、混沌理论和数字隐写编码嵌入提出了一种具有视觉安全性的加密算法以实现对明文图像的同步加密和隐写. 在本项工作中, 在新提出的分段混沌映射和超混沌Qi系统的共同控制下, PTP-CS模型和二维阿诺德置乱策略可以有效地提升所提算法的压缩性能. 同时, 所采用的编码嵌入方法保证了类噪声秘密数据的高度不可感知性. 最后, 仿真实验的数值结果和综合分析表明所提出的加密算法具有足够的安全性以够抵御常见的多种攻击. 下一步工作, 将对循环生成对抗网络模型(cycle generative adversarial network model, cycle GAN)进行研究并将其引入到图像加密领域.

| [1] |

蒋东华, 刘立东, 王兴元, 等. 基于细胞神经网络和并行压缩感知的图像加密算法. 图学学报, 2021, 42(6): 891-898. |

| [2] |

陈森, 薛伟. 基于混沌系统和人工神经网络的图像加密算法. 计算机系统应用, 2020, 29(8): 236-241. DOI:10.15888/j.cnki.csa.007578 |

| [3] |

Abd-El-Atty B, Iliyasu AM, Alanezi A, et al. Optical image encryption based on quantum walks. Optics and Lasers in Engineering, 2021, 138: 106403. DOI:10.1016/j.optlaseng.2020.106403 |

| [4] |

Khan JS, Kayhan SK. Chaos and compressive sensing based novel image encryption scheme. Journal of Information Security and Applications, 2021, 58: 102711. DOI:10.1016/j.jisa.2020.102711 |

| [5] |

蒋东华, 朱礼亚, 沈子懿, 等. 结合二维压缩感知和混沌映射的双图像视觉安全加密算法. 西安交通大学学报, 2022, 56(2): 139-148. DOI:10.7652/xjtuxb202202015 |

| [6] |

梁晏慧, 李国东. 基于分数阶超混沌的混沌细胞自动机图像加密算法. 计算机科学, 2019, 46(S2): 502-506. |

| [7] |

徐锡统, 陈圣波, 于岩. 结合小波包变换与混沌神经元的遥感图像加密. 遥感信息, 2021, 36(4): 76-83. DOI:10.3969/j.issn.1000-3177.2021.04.011 |

| [8] |

Wang Y, Li XW, Wang QH. Integral imaging based optical image encryption using CA-DNA algorithm. IEEE Photonics Journal, 2021, 13(2): 7900812. |

| [9] |

Jeevitha S, Prabha NA. Novel medical image encryption using DWT block-based scrambling and edge maps. Journal of Ambient Intelligence and Humanized Computing, 2021, 12(3): 3373-3388. DOI:10.1007/s12652-020-02399-9 |

| [10] |

Bao L, Zhou YC. Image encryption: Generating visually meaningful encrypted images. Information Sciences, 2015, 324: 197-207. DOI:10.1016/j.ins.2015.06.049 |

| [11] |

Wang H, Xiao D, Li M, et al. A visually secure image encryption scheme based on parallel compressive sensing. Signal Processing, 2019, 155: 218-232. DOI:10.1016/j.sigpro.2018.10.001 |

| [12] |

Chai XL, Wu HY, Gan ZH, et al. An efficient approach for encrypting double color images into a visually meaningful cipher image using 2D compressive sensing. Information Sciences, 2021, 556: 305-340. DOI:10.1016/j.ins.2020.10.007 |

| [13] |

朱礼亚, 张曦, 张亮. 基于并行压缩感知与混沌映射的图像加密方案设计. 微电子学与计算机, 2019, 36(10): 96-102. DOI:10.19304/j.cnki.issn1000-7180.2019.10.019 |

| [14] |

Dou YQ, Li M. An image encryption algorithm based on a novel 1D chaotic map and compressive sensing. Multimedia Tools and Applications, 2021, 80(16): 24437-24454. DOI:10.1007/s11042-021-10850-y |

| [15] |

Zhu LY, Song HS, Zhang X, et al. A robust meaningful image encryption scheme based on block compressive sensing and SVD embedding. Signal Processing, 2020, 175: 107629. DOI:10.1016/j.sigpro.2020.107629 |

| [16] |

Musanna F, Dangwal D, Kumar S. A novel chaos-based approach in conjunction with MR-SVD and pairing function for generating visually meaningful cipher images. Multimedia Tools and Applications, 2020, 79(33): 25115-25142. |

| [17] |

Tan ZY, Dong YX, Huang XL, et al. Visually meaningful image encryption scheme based on DWT and Schur decomposition. Security and Communication Networks, 2021, 2021: 6677325. |

| [18] |

Jiang DH, Liu LD, Zhu LY, et al. Adaptive embedding: A novel meaningful image encryption scheme based on parallel compressive sensing and slant transform. Signal Processing, 2021, 188: 108220. DOI:10.1016/j.sigpro.2021.108220 |

| [19] |

Qi GY, van Wyk MA, van Wyk BJ, et al. A new hyperchaotic system and its circuit implementation. Chaos, Solitons & Fractals, 2009, 40(5): 2544-2549. |

| [20] |

Peng HP, Mi YQ, Li LX, et al. P-tensor product in compressed sensing

. IEEE Internet of Things Journal, 2019, 6(2): 3492-3511. DOI:10.1109/JIOT.2018.2886841 |

| [21] |

Hua ZY, Zhou YC, Huang HJ. Cosine-transform-based chaotic system for image encryption. Information Sciences, 2019, 480: 403-419. DOI:10.1016/j.ins.2018.12.048 |

| [22] |

Mansouri A, Wang XY. A novel one-dimensional chaotic map generator and its application in a new index representation-based image encryption scheme. Information Sciences, 2021, 563: 91-110. DOI:10.1016/j.ins.2021.02.022 |

| [23] |

Mansouri A, Wang XY. A novel one-dimensional sine powered chaotic map and its application in a new image encryption scheme. Information Sciences, 2020, 520: 46-62. DOI:10.1016/j.ins.2020.02.008 |

| [24] |

Midoun MA, Wang XY, Talhaoui MZ. A sensitive dynamic mutual encryption system based on a new 1D chaotic map. Optics and Lasers in Engineering, 2021, 139: 106485. DOI:10.1016/j.optlaseng.2020.106485 |

| [25] |

Talhaoui MZ, Wang XY, Midoun MA. A new one-dimensional cosine polynomial chaotic map and its use in image encryption. The Visual Computer, 2021, 37(3): 541-551. DOI:10.1007/s00371-020-01822-8 |

| [26] |

罗玉玲, 欧阳雪, 曹绿晨, 等. 遗传模拟退火算法和混沌系统的图像加密方法. 西安电子科技大学学报, 2019, 46(5): 171-179. DOI:10.19665/j.issn1001-2400.2019.05.024 |

| [27] |

芮杰, 杭后俊. 基于超混沌系统的明文关联图像加密算法. 图学学报, 2020, 41(6): 917-921. |

| [28] |

Ping P, Fu J, Mao YC, et al. Meaningful encryption: Generating visually meaningful encrypted images by compressive sensing and reversible color transformation. IEEE Access, 2019, 7: 170168-170184. DOI:10.1109/ACCESS.2019.2955570 |

| [29] |

Hua ZY, Zhang KY, Li YM, et al. Visually secure image encryption using adaptive-thresholding sparsification and parallel compressive sensing. Signal Processing, 2021, 183: 107998. DOI:10.1016/j.sigpro.2021.107998 |

| [30] |

Chen JX, Zhang Y, Qi L, et al. Exploiting chaos-based compressed sensing and cryptographic algorithm for image encryption and compression. Optics & Laser Technology, 2018, 99: 238-248. |

| [31] |

Gan ZH, Chai XL, Zhang JT, et al. An effective image compression-encryption scheme based on compressive sensing (CS) and game of life (GOL). Neural Computing and Applications, 2020, 32(17): 14113-14141. DOI:10.1007/s00521-020-04808-8 |

| [32] |

Jiang DH, Liu LD, Wang XY, et al. Image encryption algorithm for crowd data based on a new hyperchaotic system and Bernstein polynomial. IET Image Processing, 2021, 15(14): 3698-3717. DOI:10.1049/ipr2.12237 |

2023, Vol. 32

2023, Vol. 32