2. 北京印刷学院 数字版权保护技术研究中心, 北京 102600

2. Digital Copyright Protection Technology Research Center, Beijing Institute of Gtaphic Communication, Beijing 102600, China

随着计算机网络技术的进步和信息时代的到来, 几乎每个人都有一部智能手机, 我们在日常生活中经常用它来拍照, 记录一些图像信息, 并在互联网上共享和传输数字图像. 虽然电脑和智能手机使我们能够方便地传输图像信息, 但通过互联网传输重要或秘密的图像, 如商业企业或军方使用的图像, 可能会带来一定的危险. 攻击者或间谍可以通过监视互联网来检测和捕获有价值的图像, 因此在考量如何保证秘密图像传输的安全性时, 需要采用相应的图像保护机制.

加密[1, 2]和信息隐藏[3, 4]是目前最常见的图像保护技术. 加密后的图像是类噪声的, 使攻击者看不到任何秘密信息, 但类噪声图像很容易被攻击者怀疑含有秘密信息, 从而破坏甚至破解原始的秘密图像, 造成原秘密图像的破坏和泄露. 信息隐藏可以弥补加密的不足. 它能将秘密图像嵌入到可理解的载体图像中, 使攻击者不会怀疑秘密信息的存在, 从而有效地规避攻击. 但仅用信息隐藏算法太过单一. 如果是重要的秘密图像, 无法达到军事等领域需要的权限分享, 多方协作要求. 所以结合信息隐藏的秘密共享方案可以解决这个问题.

Shamir[5]首先提出了基于多项式的秘密共享(SS)方案, 通过构造一个t–1次多项式来产生n个秘密共享从而对秘密信息进行加密. 当收集t个或多个共享时, 可以通过拉格朗日插值重构多项式来解密. 受到Shamir工作的启发, Thien等人[6]把多项式应用在图像领域进行秘密共享. 但在灰度图像中, 每个像素具有256个可能值, 并且256不是质数, 因此他们采用小于256的最大质数251作为p. 所有大于250的像素值将被模块251截断, 从而导致有损恢复. 另外, 为了消除相邻像素之间的相关性, 他们的方案需要在共享前对原始图像的像素进行置乱, 导致了影响效率的辅助加密.

由于模块化方法仅需O(k)运算[7]即可恢复每个秘密像素, 因此基于中国剩余定理(CRT)的图像秘密共享具有计算量小的优点, 这在考虑大量图像像素时非常重要. Asmuth等人[7]以及Mignotte[8]分别于1983年提出了基于CRT的(t, n)门限秘密共享. 基于CRT[9, 10]的秘密图像共享方法也有很多, 但是这些研究主要集中在灰度图像上, 而我们日常生活中使用的图像大多是彩色的. 为了具有实用价值, 我们需要将秘密共享方案有效地应用到彩色图像中.

彩色图像秘密共享是通过处理彩色图像, 实现共享的方案. 传统的彩色图像秘密共享方案是分别共享和恢复R、G和B色平面[11-13]. 闫伟齐等人[14]首先将CRT引入图像秘密共享, 它可能会有少量的信息泄漏和恢复损失. Ulutas等人[15]提出了一种基于文献[7]方案的CRT图像秘密共享, 将像素值分成两部分间隔. 但他们没有给出精确的参数限制, 当随机数太小时, 可能达不到(t, n)阈值. Hu等人[16]提出了一种基于混沌映射的CRT图像秘密共享, 涉及辅助加密. Chuang等人[17]对Ulutas等人[15]提出的基于CRT的图像秘密共享进行了扩展, 设计了一个(t, n)门限图像秘密共享, 只共享最重要的7位, 以满足CRT的限制. 它们独立地存储和传输秘密图像像素的最低有效位(LSB), 或者直接丢弃它们. 因此, 它们的缺点是恢复的秘密图像有损且传输成本高. 近期的彩色图像秘密共享方案中, Wu等人[18]解决了像素扩展问题, 但恢复的图像是二值秘密图像与彩色影子图像的叠加图像, 对于各种应用场景不具有普适性, 且需要多次重建, 并不能做到直接恢复出无损的秘密图像. Wang等人[19]运用的秘密图像是彩色图像. 但恢复的还是彩色秘密图像与彩色影子图像的叠加图像, 且PSNR值低. Prasetyo等人[20]的彩色影子图像有轮廓, 即影子图像有相关性, 像素并非均匀分布. 且若要无损恢复彩色秘密图像需要多次异或叠加, 复杂度较高. Mhala等人[21]恢复的彩色秘密图像是类噪声的, 并非无损恢复. Blesswin等人[22]没有显示彩色影子图像, 且RGB三通道的灰度影子图像较黑, 说明像素值较低, 模数较低, 并非均匀分布, 无法保证安全性, 不能满足基于CRT的秘密共享对于模数的控制.

本文在CRT的基础上, 提出了一种(t, n)门限的无损高效彩色图像秘密共享信息隐藏算法, 该方案将基于中国剩余定理(CRT)的秘密共享与DCT信息隐藏技术进行结合, 保障了传输彩色秘密图像的安全性. 在生成端, 利用DCT信息隐藏算法将彩色秘密图像通过CRT生成的彩色秘密影子图像, 嵌入至用户提供的彩色载体图像中, 并分发. 在恢复端提取出影子图像, 使用CRT恢复彩色秘密图像. 实验结果表明, 本文提出的算法能无损恢复秘密图像, 影子图像像素值近似均匀分布, 也不产生像素扩展, 与其它方案相比本文方案具有较高效率.

2 预备知识 2.1 秘密共享在密码学中, 秘密共享是将秘密信息分成众多子秘密, 形成共享份, 使用达到阈值的子秘密共享份就可以还原该秘密信息. 秘密共享技术具体形式如下:

绝大多数涉密需要保护的通信系统, 它的安全性皆是由主密钥决定的. 如若出现主密钥被破坏或在传输过程中丢失的情况, 该系统将不再安全.

密码学中提出了一种解决办法: 秘密共享技术. 该技术可以达到减小风险, 分散权力, 容许攻击的目的. 通过将一个主密钥s分割成n份

本方案基于中国剩余定理(CRT), 提出了一个(t, n) 秘密共享方案, 由秘密s通过CRT相关公式计算得到y. 再与n个递增的模数

参数的选择满足以下要求.

(1)

(2)

(3)

(4)

参数A经由随机选取, 范围是

| $ \left\{ {\begin{array}{*{20}{l}} {{y_{{i_1}}} \equiv y\;{\rm{mod}}\;{m_{{i_1}}}}\\ {{y_{{i_2}}} \equiv y\;{\rm{mod}}\;{m_{{i_2}}}}\\ \qquad\vdots\\ {{y_{{i_t}}} \equiv y\;{\rm{mod}}\;{m_{{i_t}}}} \end{array}} \right.$ | (1) |

可以求得:

| $ y\equiv {y}^{\prime }\;\mathrm{mod}\;{N}^{\prime } $ | (2) |

其中,

最后根据

因为由t个成员的共享计算得到的模满足条件

若仅有t–1个参与者提供自己的共享份

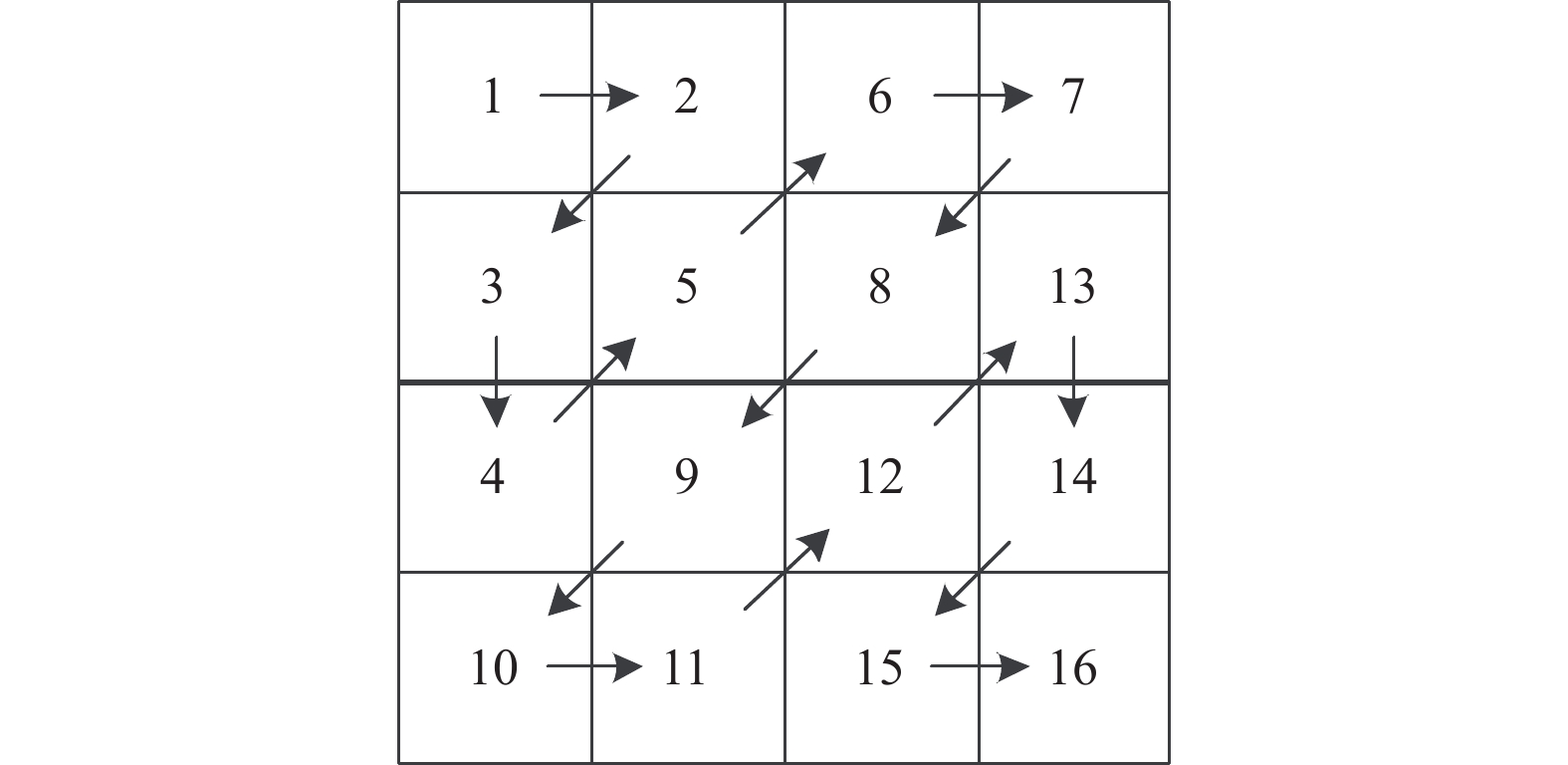

本文方案中待嵌入的数据是彩色秘密共享的RGB三通道灰度图与超过255像素边界值产生的倍数与余数图像. 将以上的图像进行分块处理, 分为4 × 4的像素块. 以Zigzag的顺序[23], 如图1所示, 在二维DCT变换操作后, 进行像素扫描. 从低频到高频, 对DCT系数进行排列, 将系数间存在的相关性作为信息隐藏的依据. 本方案在恢复端将无损恢复彩色秘密图像, 非中高频范围的选取会导致无法无损恢复的情况.

|

图 1 Zigzag扫描顺序图 |

2.4 DCT信息隐藏算法

本文选择第12个系数, 即中高频系数进行嵌入, 所以, 规则如下:

| $ \left\{ \begin{gathered} K{12_i} \geqslant 0,\;\;\;\;{W_i} = 1 \hfill \\ K{12_i} \lt 0,\;\;\;\;{W_i} = 0 \hfill \\ \end{gathered} \right. $ | (3) |

根据

| $ K{12_i} = \left\{ \begin{gathered} - K{12_i},\;\;\;\;\;\;\;K{12_i} \gt k \hfill \\ - k,\;\;\;\;\;\;\;\;\;\;\;\;\;\;k \geqslant K{12_i} \geqslant - k \hfill \\ K{12_i},\;\;\;\;\;\;\;\;\;K{12_i} \lt - k \hfill \\ \end{gathered} \right. $ | (4) |

| $ K{12_i} = \left\{ \begin{gathered} K{12_i},\;\;\;\;\;\;\;K{12_i} \gt k \hfill \\ k,\;\;\;\;\;\;\;\;\;\;\;\;\;\;k \geqslant K{12_i} \geqslant - k \hfill \\ K{12_i},\;\;\;\;\;\;\;\;K{12_i} \lt - k \hfill \\ \end{gathered} \right. $ | (5) |

按照

| $ {W_i} = \left\{ \begin{gathered} 1,\;\;\;\;\;\;\;K{12_i} \geqslant 0 \hfill \\ 0,\;\;\;\;\;\;\;K{12_i} \lt 0 \hfill \\ \end{gathered} \right. $ | (6) |

本文设计的方案, 包括以下几个重要的过程: 首先, 生成彩色共享影子图像, 再运用DCT信息隐藏算法生成含彩色影子图像的彩色载体图像. 最后, 不少于门限值t个用户提取彩色影子图像, 并通过CRT恢复彩色秘密图像. 流程图如图2.

3.1 参数测试公布互素、递增的模数

|

图 2 方案流程图 |

3.2 生成含彩色影子图像的彩色载体图像

将n份彩色秘密共享影子图像中含有的RGB三通道灰度秘密共享影子图像与伴随它们存在的3份倍数图像、余数图像运用DCT信息隐藏算法, 将它们的像素连在一起存成一个大字符串进行DCT嵌入. 嵌入n张用户提供的载体图像中.

3.3 不少于门限值t个用户提取彩色影子图像提取时不需要获得整个字符串, 只需要知道字符串的长度, 便可以实现秘密信息的盲提取. 根据(t, n)门限, 需要进行t次提取, 可完整提取出嵌入的字符串, 再将它们分割, 分别存成RGB三通道灰度影子图像、倍数图像、余数图像. 并将RGB三通道灰度影子图像通过cat函数还原成t份RGB彩色影子图像.

3.4 恢复彩色秘密图像在恢复端读取整型的RGB三通道灰度影子图像与伴随它们存在的3份倍数和余数图像通过公式p=255×m + r对应相加, 并将p存成双精度型的矩阵进行秘密共享恢复操作. t个用户拿出自己的秘密共享份额, 根据CRT建立方程组, 对RGB三通道运算, 分别解得s, 存成矩阵, 并利用cat函数还原彩色秘密图像. 在本文的实验结果部分将给出参数论证例子及效果展示.

3.5 算法实现创新工作算法实现创新工作在于: 解决了基于CRT的秘密共享算法在彩色图像应用实现上出现的像素溢出问题, 将超过255像素值的共享数据根据上文分别存成倍数图像与余数图像, 并开创性的结合信息隐藏算法, 将共享影子图像、倍数图像、余数图像全都嵌入到彩色图像中, 从而使该算法全部在彩色图像上进行操作, 实现了彩色秘密图像的无损恢复.

4 实验结果及分析为了更好的展示基于CRT的彩色高效无损门限秘密图像信息隐藏算法, 对基于(3, 5)门限的方案进行验证. 最后, 综合学界相关论文的诸多参数与其他方案进行比较.

4.1 参数测试本方案选取互素模数

| $ \begin{split} N =& \prod\nolimits_1^3 {{m_i}} = 25456133 \gt q \times {m_4} \times {m_5} \\ =& 257 \times 311 \times 313 = 25017151 \\ \end{split} $ | (7) |

| $ \begin{split} y = s + Aq = 255 + 22548 \times 257 = 361467 \\ \end{split} $ | (8) |

代入公式

| $ \left\{ \begin{gathered} {y_1} \equiv y\boldsymbolod {m_1} \equiv 5795051\boldsymbolod 283 \equiv 100 \hfill \\ {y_2} \equiv y\boldsymbolod {m_2} \equiv 5795051\boldsymbolod 293 \equiv 137 \hfill \\ {y_3} \equiv y\boldsymbolod {m_3} \equiv 5795051\boldsymbolod 307 \equiv 159 \hfill \\ {y_4} \equiv y\boldsymbolod {m_4} \equiv 5795051\boldsymbolod 311 \equiv 228 \hfill \\ {y_5} \equiv y\boldsymbolod {m_5} \equiv 5795051\boldsymbolod 313 \equiv 209 \hfill \\ \end{gathered} \right. $ | (9) |

遍历彩色图片红绿蓝三通道所有像素, 计算得到

| $ M_iM_i^{-1}\equiv 1\;({\rm{mod}}\;m_i)$ | (10) |

综合求得参数:

| $ \begin{split} y \equiv &\left( {\sum\nolimits_1^t {{y_i}{M_i}{M_i}^{ - 1}} } \right)\boldsymbolod M \equiv ( 100 \times 95477 \times 275 \\ & + 159 \times 88013 \times 291 + 228 \times 86881 \times 25 ) \\ & \boldsymbolod 27019991 \equiv 5795091 \\ \end{split} $ | (11) |

最后一步得:

| $ \begin{gathered} s \equiv y\boldsymbolod q \equiv 5795091\boldsymbolod 257 \equiv 255 \end{gathered} $ | (12) |

证明彩色图像红色信道的秘密共享生成与恢复过程正确. 恢复彩色秘密图像需要遍历计算红色信道的每一个像素值. 同理计算绿色与蓝色信道的每一个像素值. 最后用cat函数生成彩色图片即可得到子秘密彩色图像.

4.2 (3, 5)门限无损高效彩色图像秘密共享信息隐藏方案实验结果首先运行算法程序, 由彩色秘密图像共享生成彩色秘密共享影子图像, 如图3所示.

彩色秘密共享影子图像是类噪声的无意义图像, 无法获得任何秘密信息. 下文将讨论影子图像的无相关性并用直方图进行分析.

|

图 3 原始图像与生成的秘密影子图像 |

通过DCT信息隐藏算法, 将彩色秘密共享图像中的RGB三通道灰度图与其相应的余数图像嵌到用户提供的彩色载体图像中, 本实验使2048×2048的Lena图与其直方图展示效果, 如图4所示.

|

图 4 载体图像与其对应的直方图 |

通过图4中直方图可以看出嵌入信息的载体图像在像素值分布上与原图基本一致, 从而认证从视觉角度看, 嵌入秘密共享影子图像与余数图像的载体图像与原载体图像没有区别. 同时当PSNR值大于33时[24], 肉眼无法识别不同之处并获取秘密图像信息. 由表1体现本方案中信息隐藏的效果优于其他方案, 说明嵌入的秘密信息安全. 峰值信噪比, 即PSNR值越大, 嵌入的秘密信息越不容易被识别, 隐藏性越好. 平均结构相似性, 即MSSIM值越接近1, 嵌入秘密的载体图像与原载体图像越相似, 隐藏程度越好. 见表1.

| 表 1 Lena图片上其他嵌入秘密共享方案PSNR、MSSIM值与本方案对比 |

从嵌入秘密的载体图像中提取出5份彩色秘密共享影子图像的RGB三通道图片与之相应的余数图片, 并组合存成双精度浮点型矩阵, 再利用CRT进行还原. 最后无损恢复原彩色秘密图像.

|

图 5 提取的秘密共享图像与还原的秘密图像及其直方图 |

通过比较图5中提取的秘密共享影子图像的直方图可以看出像素值均匀分布, 证明影子图像是类噪声的, 没有轮廓, 无法获得任何信息, 安全性好.

将嵌入的图像像素首尾相连存为一个字符串, 再转成二进制, 通过BER (误比特率)函数, 比较原图像与回复后图像的比特流, 若值为0, 说明无误比特, 即证明本方案无损恢复秘密图像. 见表2.

| 表 2 恢复前后图像BER值 |

如表2所示, 通过BER函数比较恢复前后秘密图像完全一致, 本文方案无损的恢复了秘密图像.

4.3 与相关成果的对比分析本方案在同等512×512的图像下做多次实验, 取平均值, 并与现今一些方案进行了效率对比, 体现出本方案效率的提升.

| 表 3 秘密共享生成与恢复总时 (s) |

同时由图6中可以体现出基于中国剩余定理的秘密共享方案在像素值越大, 门限要求越高的大计算量条件下优于基于多项式的秘密共享算法.

|

图 6 与文献[27]计算速度对比折线图 |

| 表 4 与其他方案的重要参数对比 |

由表4可以看出与其他方案对比, 本文提出的方案满足以下条件: 不需要辅助加密, 可以无损恢复秘密图像, 具有(t, n)门限以及高效性.

5 结束语本文利用基于中国剩余定理(CRT)的门限秘密共享技术, 设计了一个基于CRT的无损高效门限彩色图像秘密共享信息隐藏算法. 以(3, 5)门限彩色图像秘密共享信息隐藏算法为例论证. 实验结果表明本文设计的秘密共享信息隐藏算法在全彩色图像操作环境上, 能无损恢复秘密图像, 从而达到在系统中安全传输秘密图像, 实现权力共享的机制. 诸多指标优于学界其他方案. 下一步将探究更多的秘密共享算法并进行改进, 在彩色图像上进行实验, 进一步提升性能.

| [1] |

Li L, Abd El-Latif AA, Shi ZF, et al. A new loss-tolerant image encryption scheme based on secret sharing and two chaotic systems. Research Journal of Applied Sciences, Engineering and Technology, 2012, 4(8): 877-883. |

| [2] |

Abd El-Latif AA, Li L, Wang N, et al. A new approach to chaotic image encryption based on quantum chaotic system, exploiting color spaces. Signal Processing, 2013, 93(11): 2986-3000. DOI:10.1016/j.sigpro.2013.03.031 |

| [3] |

Jiang N, Zhao N, Wang L. LSB based quantum image steganography algorithm. International Journal of Theoretical Physics, 2016, 55(1): 107-123. DOI:10.1007/s10773-015-2640-0 |

| [4] |

Yeung Y, Lu W, Xue YJ, et al. Secure binary image steganography based on LTP distortion minimization. Multimedia Tools and Applications, 2019, 78(17): 25079-25100. DOI:10.1007/s11042-019-7731-0 |

| [5] |

Shamir A. How to share a secret. Communications of the ACM, 1979, 22(11): 612-613. DOI:10.1145/359168.359176 |

| [6] |

Thien CC, Lin JC. Secret image sharing. Computers & Graphics, 2002, 26(5): 765-770. |

| [7] |

Asmuth C, Bloom J. A modular approach to key safeguarding. IEEE Transactions on Information Theory, 1983, 29(2): 208-210. DOI:10.1109/TIT.1983.1056651 |

| [8] |

Mignotte M. How to share a secret. Proceedings of the Workshop on Cryptography. Burg Feuerstein: Springer, 1983. 371–375.

|

| [9] |

Tan LD, Lu YL, Yan XH, et al. Weighted secret image sharing for a (k, n) threshold based on the Chinese remainder theorem

. IEEE Access, 2019, 7: 59278-59286. DOI:10.1109/ACCESS.2019.2914515 |

| [10] |

Li LL, Lu YL, Yan XH, et al. Lossless (k, n)-threshold image secret sharing based on the Chinese remainder theorem without auxiliary encryption

. IEEE Access, 2019, 7: 75113-75121. DOI:10.1109/ACCESS.2019.2921612 |

| [11] |

Lin CC, Tsai WH. Secret image sharing with steganography and authentication. Journal of Systems and Software, 2004, 73(3): 405-414. DOI:10.1016/S0164-1212(03)00239-5 |

| [12] |

Chang CC, Lin CC, Lin CH, et al. A novel secret image sharing scheme in color images using small shadow images. Information Sciences, 2008, 178(11): 2433-2447. DOI:10.1016/j.ins.2007.12.016 |

| [13] |

Yan XH, Liu X, Yang CN. An enhanced threshold visual secret sharing based on random grids. Journal of Real-Time Image Processing, 2018, 14(1): 61-73. DOI:10.1007/s11554-015-0540-4 |

| [14] |

闫伟齐, 丁玮, 齐东旭. 基于中国剩余定理的图像分存方法. 北方工业大学学报, 2000, 12(1): 6-9. |

| [15] |

Ulutas M, Nabiyev VV, Ulutas G. A new secret image sharing technique based on Asmuth Bloom’s scheme. Procee-dings of the International Conference on Application of Information and Communication Technologies (AICT). Baku: IEEE, 2009. 1–5.

|

| [16] |

Hu CQ, Liao XF, Xiao D. Secret image sharing based on chaotic map and Chinese remainder theorem. International Journal of Wavelets, Multiresolution and Information Processing, 2012, 10(3): 1250023. DOI:10.1142/S0219691312500233 |

| [17] |

Chuang TW, Chen CC, Chien B. Image sharing and recovering based on Chinese remainder theorem. Proceedings of the International Symposium on Computer, Consumer and Control. Xi’an: IEEE, 2016. 817–820.

|

| [18] |

Wu XT, Yang CN. Probabilistic color visual cryptography schemes for black and white secret images. Journal of Visual Communication and Image Representation, 2020, 70: 102793. DOI:10.1016/j.jvcir.2020.102793 |

| [19] |

Wang L, Yan B, Yang HM, et al. Flip extended visual cryptography for gray-scale and color cover images. Symmetry, 2021, 13(1): 65. |

| [20] |

Prasetyo H, Hsia CH. Lossless progressive secret sharing for grayscale and color images. Multimedia Tools and Applications, 2019, 78(17): 24837-24862. DOI:10.1007/s11042-019-7710-5 |

| [21] |

Mhala NC, Pais AR. Contrast enhancement of Progressive Visual Secret Sharing (PVSS) scheme for gray-scale and color images using super-resolution. Signal Processing, 2019, 162: 253-267. DOI:10.1016/j.sigpro.2019.04.023 |

| [22] |

Blesswin AJ, Raj C, Sukumaran R, et al. Enhanced semantic visual secret sharing scheme for the secure image communication. Multimedia Tools and Applications, 2020, 79(23–24): 17057–17079.

|

| [23] |

Deng YN, Kenney C, Moore MS, et al. Peer group filtering and perceptual color image quantization. IEEE International Symposium on Circuits and Systems. Orlando: IEEE, 1999. 21–24.

|

| [24] |

唐明伟. 图像信息隐藏与隐藏分析算法研究[博士学位论文]. 成都: 电子科技大学, 2012.

|

| [25] |

Yuan HD. Secret sharing with multi-cover adaptive stegano-graphy. Information Sciences, 2014, 254: 197-212. DOI:10.1016/j.ins.2013.08.012 |

| [26] |

Singh P, Raman B. Reversible data hiding based on Shamir’s secret sharing for color images over cloud. Information Sciences, 2018, 422: 77-97. DOI:10.1016/j.ins.2017.08.077 |

| [27] |

Gong QH, Wang YJ, Yan XH, et al. Efficient and lossless polynomial-based secret image sharing for color images. IEEE Access, 2019, 7: 113216-113222. DOI:10.1109/ACCESS.2019.2934999 |

| [28] |

Shyu SJ, Chen YR. Threshold secret image sharing by Chinese remainder theorem. Proceedings of the IEEE Asia-Pacific Services Computing Conference. Yilan: IEEE, 2008. 1332–1337.

|

| [29] |

Yan XH, Lu YL, Liu LT, et al. Chinese remainder theorem-based two-in-one image secret sharing with three decoding options. Digital Signal Processing, 2018, 82: 80-90. DOI:10.1016/j.dsp.2018.07.015 |

2022, Vol. 31

2022, Vol. 31