随着传统电网的各种弊端不断显现, 智能电网以其双向通信, 多元化梯度电价, 状态分析预警等优势[1, 2]逐渐被各个国家重视[3-5]起来.

在智能电网中, 部署了大量的传感器, 尤其是智能电表, 每隔15分钟发送电力数据给控制中心以供分析与调配[6]. 然而大量的实时传输数据不仅会损耗海量资源同时还存在隐私泄露的问题[7, 8]. 因此为了克服以上问题, 数据聚合技术被引入, 它可以节省计算资源, 同时允许控制中心收集聚合数据而不是单个数据的思想很好的保护用户的隐私且不影响数据的分析和电力供应的调整.

但是, 现有大多数聚合方案存在以下两个问题: 很多方案设计时采用代价很高的公钥同态加密技术, 这对资源受限的智能电表很不友好; 许多方案没有考虑错误容忍的问题, 但是智能电表是普通电子设备很有可能出现故障, 这样会导致整个系统无法正常运作.

基于上述问题, 本文提出了一个智能电网中高效的支持错误容忍的数据聚合方案, 该方案能抵抗由网关和控制中心发起的合谋攻击, 此外, 当智能电表故障时, 控制中心仍能正常恢复聚合数据.

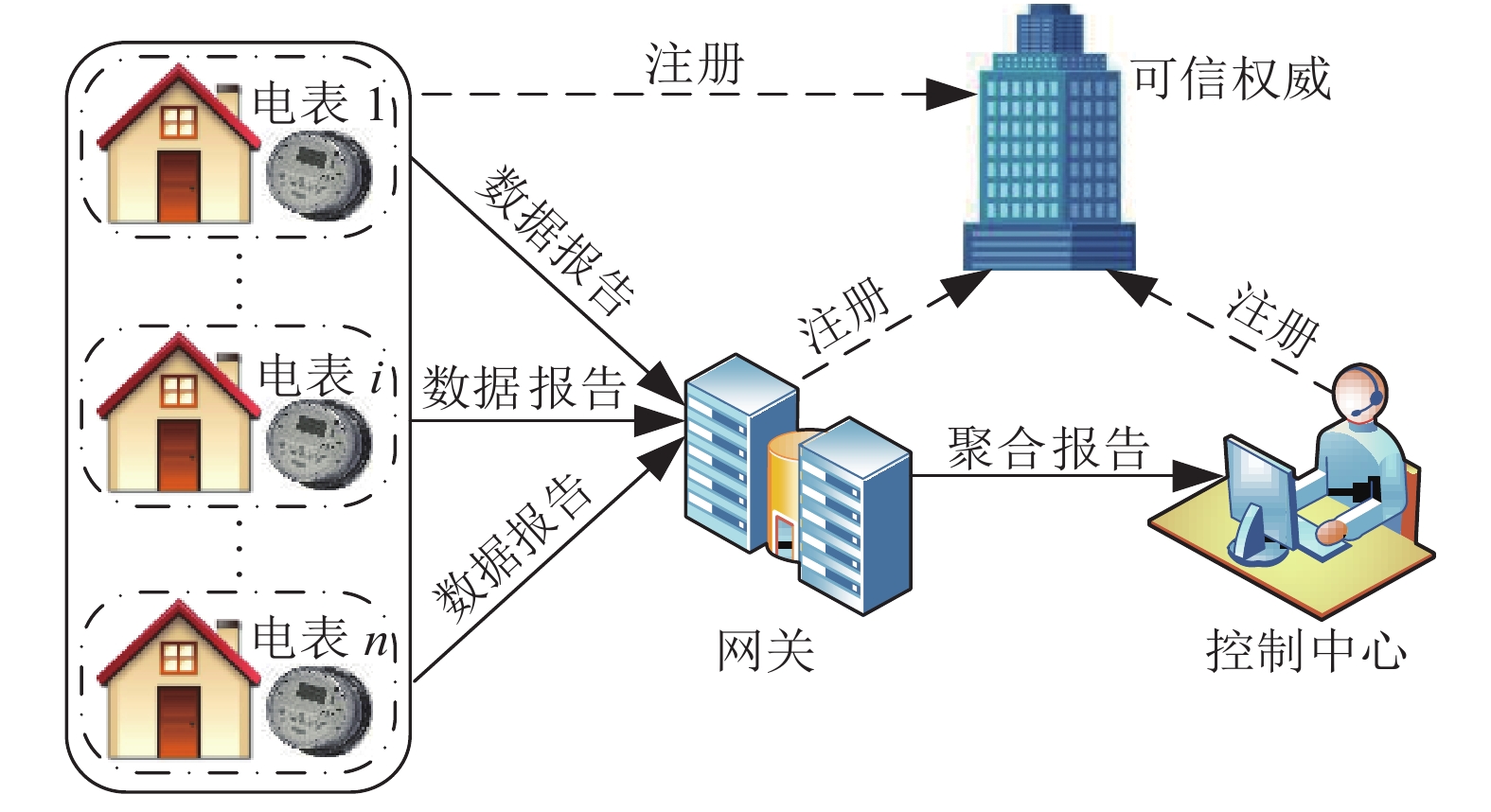

1 背景知识 1.1 系统模型本文的系统模型如图1所示, 其中有4个实体: 可信中心TA, 控制中心CC, 网关GW和智能电表SMi

|

图 1 系统模型图 |

(1) TA: 表示完全可信的实体. TA产生系统参数, 并负责

(2) CC: 诚实且好奇的实体. 收到GW的聚合报告, CC检查报告的完整性, 解密和分析电力测量数据.

(3) GW: 诚实且好奇的实体, 负责检验和聚合

(4)

(1)机密性: 方案中使用的密文不能被敌手攻破, 即敌手不能获得真正的明文消息, 只能得到无意义的字符串.

(2)可认证性: 敌手可能伪装成合法用户来破坏系统, 所以该方案应该对报告的来源进行身份认证.

(3)完整性: 在公开信道中传输的报告可能被敌手拦截篡改再重新发送, 这会给正常报告注入错误数据. 因此该方案应该能检测报告是否被篡改.

(4)错误容忍: 智能电表有可能发生故障, 当有故障发生时, 系统应该能继续正常运行.

(5)抵抗合谋攻击: GW和CC是半可信的实体, 他们联合起来好奇单个智能电表的电力数据. 在该方案中, 合谋攻击应该被抵抗.

(6)抵抗重放攻击: 攻击者将以前在公开信道中传输的报告重新传输, 扰乱系统运行. 在该方案中, 重放攻击应该被抵抗.

1.3 设计目标(1)隐私保护: 除了TA, 其他任何实体不允许知道单个

(2)高效性: 由于智能电表和网关等实体的计算和通信资源都是有限的, 所以在满足上述隐私保护的前提下, 尽可能使方案的计算和通信代价最小.

1.4 椭圆曲线密码学椭圆曲线E由方程

椭圆曲线离散对数假设(ECDLA): 给定任意

文献[10]首次提出对称同态加密技术, 然而文献[11]将其攻破, 根据其弱点, 现在本文改进该技术, 具体描述如下:

| $ c = {s^d}(r\hat q + m)\boldsymbolod N $ |

| $ m = ({s^{ - d}}c\boldsymbolod N)\boldsymbolod \hat q $ |

(1)基于非奇异椭圆曲线E, TA生成阶数为素数q的加法循环群

(2) TA生成对称同态加密密钥

(3) TA随机选取一组盲化因子

(4) TA选择安全哈希函数

所有

(1)

①

② TA收到后, 检查

(2) GW注册

① GW随机选择

② TA收到消息后, 检查下列等式

(3) CC注册

① CC随机选择

② TA收到消息后, 检查下列等式

(1)

| $ {C_i} = {s^d}({r_i}\hat q + {m_i} + {\xi _i})\boldsymbolod N $ |

(2)

| $ {E_i} = {e_i}P, {\sigma _i} = {s_i}{H_2}\left( {{C_i}, {S_i}, I{D_i}, {E_i}, {T_i}} \right) + {e_i} $ |

其中,

(1)当收到所有

| $ \left(\sum\nolimits_{i = 1}^n {{\theta _i}{\sigma _i}} \right)P = \sum\nolimits_{i = 1}^n {{\theta _i}{S_i}{H_2}({C_i}, {S_i}, I{D_i}, {E_i}, {T_i})} + \sum\nolimits_{i = 1}^n {{\theta _i}{E_i}} $ |

是否成立, 如果成立, 计算:

| $ C = \sum\nolimits_{i = 1}^n {{C_i}} \boldsymbolod N $ |

(2) GW随机选择

(1)当收到GW的报告

| $ {\sigma _{GW}}P = {S_{GW}}{H_2}\left( {C, {S_{GW}}, I{D_{GW}}, {E_{GW}}, {T_{GW}}} \right) + {E_{GW}} $ |

(2)如果等式成立, CC解密聚合的电力报告:

| $ \sum\nolimits_{i = 1}^n {{m_i}} = [({s^{ - d}}C - \xi )\boldsymbolod N]\boldsymbolod \hat q $ |

(3) CC分析该GW所管辖区域的电力数据并优化电力分配策略.

正确性:

| $ \begin{split} & \left[\left({s^{ - d}}C - \xi \right)\boldsymbolod N\right]\boldsymbolod \hat q \hfill \\ & = \left[\left({s^{ - d}}\displaystyle\sum\nolimits_{i = 1}^n {{C_i}} - \xi \right)\boldsymbolod N\right]\boldsymbolod \hat q \hfill \\ & = \left[\left({s^{ - d}}\displaystyle\sum\nolimits_{i = 1}^n {({s^d}({r_i}\hat q + {m_i} + {\xi _i}))} - \xi \right)\boldsymbolod N\right]\boldsymbolod \hat q \hfill \\ & = \left[\left(\hat q\displaystyle\sum\nolimits_{i = 1}^n {{r_i}} + \displaystyle\sum\nolimits_{i = 1}^n {{m_i}} + \displaystyle\sum\nolimits_{i = 1}^n {{\xi _i}} - \xi \right)\boldsymbolod N\right]\boldsymbolod \hat q \hfill \\ & = \left(\hat q\displaystyle\sum\nolimits_{i = 1}^n {{r_i}} + \displaystyle\sum\nolimits_{i = 1}^n {{m_i}} \right)\boldsymbolod \hat q \hfill \\ & = \displaystyle\sum\nolimits_{i = 1}^n {{m_i}} \hfill \\ \end{split} $ |

本方案的具体流程如图2所示.

2.6 错误容忍假如第1个到第

(1) GW像第2.4节一样先进行时间戳的检查和完整性的验证, 然后计算

(2) TA收到后, 替所有故障的电表计算聚合虚拟密文

(3) CC收到

| $ \sum\nolimits_{i = 1}^t {{m_i}} = [({s^{ - d}}(\hat C + {C_{TA}}) - \xi )\boldsymbolod N]\boldsymbolod \hat q $ |

|

图 2 方案流程图 |

3 安全分析与性能评价 3.1 安全需求分析

本小节将逐个分析第1.2节中所提出的安全需求.

(1)机密性: 方案中, 假如外部敌手获得了一个明文密文对

(2)可认证性:

(3)完整性: 利用Schnorr签名[13], 密文报告被签名为

(4)错误容忍: 在方案中, 如果某些智能电表

(5)抵抗合谋攻击: 如果GW和CC合谋想获得某一个

(6)抵抗重放攻击:

本小节将所提方案与文献[14-16]进行功能对比. 如表1, 其中F1表示机密性; F2表示可认证性; F3表示完整性; F4表示错误容忍; F5表示抵抗合谋攻击; F6表示抵抗重放攻击. 从表1中可以看出, 文献[14]无法支持错误容忍功能, 文献[15]不能抵抗重放攻击, 文献[16]不能抵抗合谋攻击. 而我们所提出的方案可以满足所有在第1.2节中描述的安全需求.

| 表 1 功能对比 |

3.3 计算代价比较

文献[14,16]基于双线性对, 它定义为

| 表 2 密码学操作执行时间(ms) |

对于文献[14]来说, 报告产生阶段的计算时间是

对于文献[15]来说, 报告产生阶段的计算时间是

对于文献[16]来说, 报告产生阶段的计算时间是

对于本方案来说, 报告产生阶段的计算时间是

图3展示了总体计算代价与智能电表数量之间的关系比较图, 从图中可以看出: 相比于文献[14–16], 所提方案的总体计算代价的增长是最缓慢的. 这很适合于计算资源有限的智能电表和网关.

|

图 3 总体计算代价比较 |

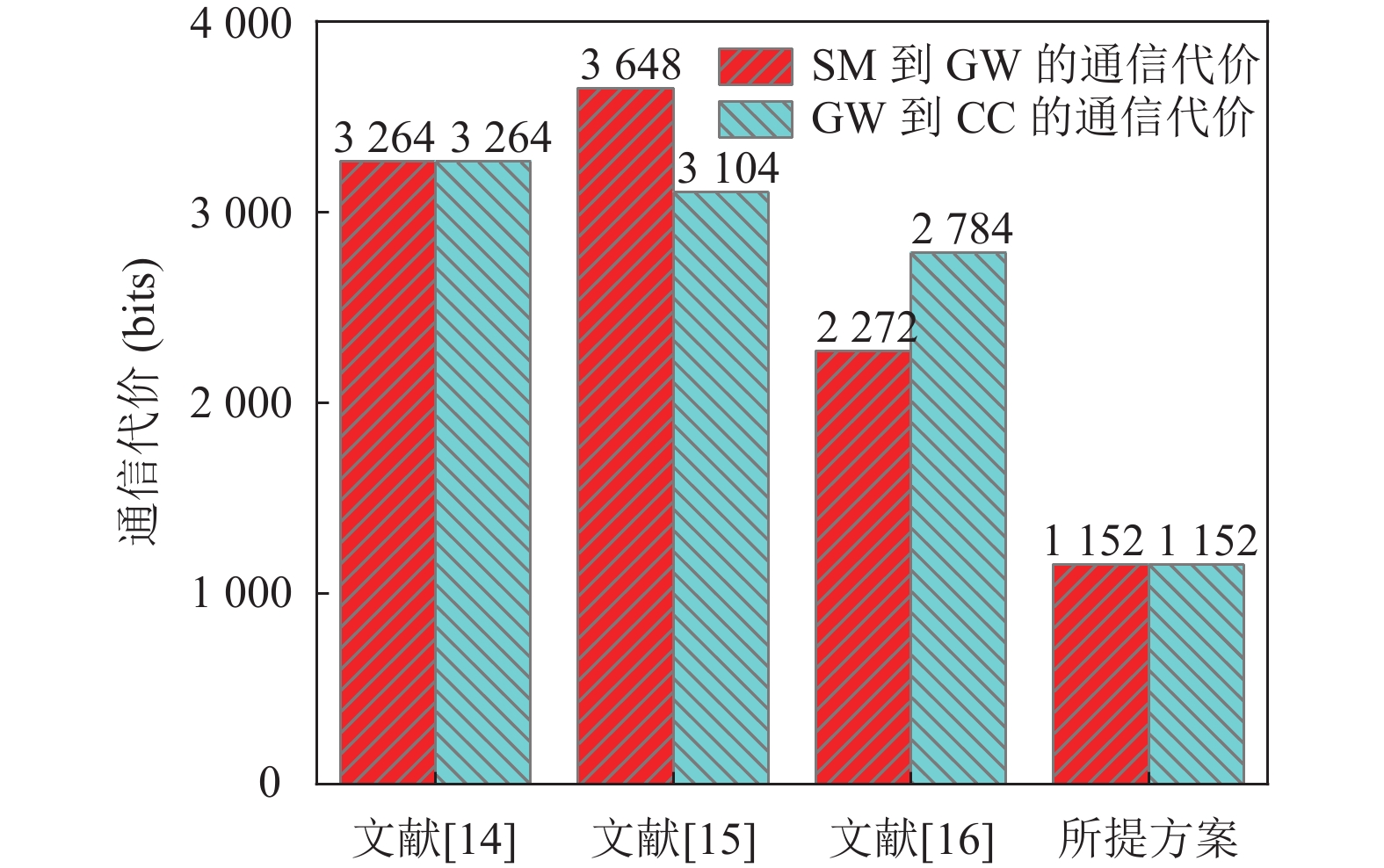

3.4 通信代价比较

为了更清晰地比较通信代价, 本文做了如下设定:

| 表 3 通信代价比较(bits) |

图4形象地展示了通信代价比较图. 从图中可以看出: 相比于文献[14–16], 所提方案的SM到GW之间的和GW到CC之间的通信代价是最低的, 十分契合通信资源有限的SM和GW.

4 结论为了克服现有数据聚合方案的问题, 本文提出了一个智能电网中高效的支持错误容忍的数据聚合方案, 其利用改进的对称同态加密技术实现高效性, 同时利用椭圆曲线密码学技术满足了报告的完整性和可认证性. 另外该方案可以抵抗合谋攻击和重放攻击, 保护了用户的隐私信息. 当有智能电表发生故障无法发送报告时, 权威中心会帮忙产生聚合的虚拟密文以确保控制中心正常解密聚合数据. 最后, 本文满足所提的安全需求, 并且轻量级的计算代价和通信代价适用于资源有限的智能电表.

|

图 4 通信代价比较 |

| [1] |

刘文, 杨慧霞, 祝斌. 智能电网技术标准体系研究综述. 电力系统保护与控制, 2012, 40(10): 120-126. DOI:10.3969/j.issn.1674-3415.2012.10.022 |

| [2] |

Li FX, Qiao W, Sun HB, et al. Smart transmission grid: Vision and framework. IEEE Transactions on Smart Grid, 2010, 1(2): 168-177. DOI:10.1109/TSG.2010.2053726 |

| [3] |

Rahimi F, Ipakchi A. Demand response as a market resource under the smart grid paradigm. IEEE Transactions on Smart Grid, 2010, 1(1): 82-88. DOI:10.1109/TSG.2010.2045906 |

| [4] |

Deng RL, Yang ZY, Chow MY, et al. A survey on demand response in smart grids: Mathematical models and approaches. IEEE Transactions on Industrial Informatics, 2015, 11(3): 570-582. DOI:10.1109/TII.2015.2414719 |

| [5] |

张瑶, 王傲寒, 张宏. 中国智能电网发展综述. 电力系统保护与控制, 2021, 49(5): 180-187. |

| [6] |

Yan Y, Qian Y, Sharif H, et al. A survey on smart grid communication infrastructures: Motivations, requirements and challenges. IEEE Communications Surveys & Tutorials, 2013, 15(1): 5-20. |

| [7] |

Anzalchi A, Sarwat A. A survey on security assessment of metering infrastructure in smart grid systems. Proceedings of Southeast Con 2015. Fort Lauderdale: IEEE, 2015. 1–4.

|

| [8] |

陈思光, 杨熠, 黄黎明, 等. 基于雾计算的智能电网安全与隐私保护数据聚合研究. 南京邮电大学学报(自然科学版), 2019, 39(6): 62-72. |

| [9] |

Miller VS. Use of elliptic curves in cryptography. In: Williams HC, ed. Advances in Cryptology—CRYPTO’85 Proceedings. Berlin, Heidelberg: Springer, 1985. 417–426.

|

| [10] |

Li LC, Lu RX, Choo KKR, et al. Privacy-preserving-outsourced association rule mining on vertically partitioned databases. IEEE Transactions on Information Forensics and Security, 2016, 11(8): 1847-1861. DOI:10.1109/TIFS.2016.2561241 |

| [11] |

Wang BC, Zhan Y, Zhang ZL. Cryptanalysis of a symmetric fully homomorphic encryption scheme. IEEE Transactions on Information Forensics and Security, 2018, 13(6): 1460-1467. DOI:10.1109/TIFS.2018.2790916 |

| [12] |

Liu JK, Yuen TH, Au MH, et al. Improvements on an authentication scheme for vehicular sensor networks. Expert Systems with Applications, 2014, 41(5): 2559-2564. DOI:10.1016/j.eswa.2013.10.003 |

| [13] |

Schnorr CP. Efficient signature generation by smart cards. Journal of Cryptology, 1991, 4(3): 161-174. DOI:10.1007/BF00196725 |

| [14] |

Shen H, Liu YJ, Xia Z, et al. An efficient aggregation scheme resisting on malicious data mining attacks for smart grid. Information Sciences, 2020, 526: 289-300. DOI:10.1016/j.ins.2020.03.107 |

| [15] |

Guan ZT, Zhang Y, Zhu LH, et al. EFFECT: An efficient flexible privacy-preserving data aggregation scheme with authentication in smart grid. Science China Information Sciences, 2019, 62(3): 32103. DOI:10.1007/s11432-018-9451-y |

| [16] |

Ding Y, Wang BY, Wang YJ, et al. Secure metering data aggregation with batch verification in industrial smart grid. IEEE Transactions on Industrial Informatics, 2020, 16(10): 6607-6616. DOI:10.1109/TII.2020.2965578 |

| [17] |

Shamus Software. Multi precision integer and rational arithmetic cryptographic library (MIRACL). http://www.certivox.com/miracl/. [2021-01-10].

|

2022, Vol. 31

2022, Vol. 31