2. 福建师范大学 福建省网络空间安全与密码技术实验室, 福州 350117;

3. 福建师范大学 数字福建大数据安全技术研究所, 福州 350117;

4. 福建工程学院 计算机科学与数学学院, 福州 350118

2. Fujian Provincial Key Laboratory of Network Security and Cryptology, Fujian Normal University, Fuzhou 350117, China;

3. Digital Fujian Institute of Big Data Security Technology, Fujian Normal University, Fuzhou 350117, China;

4. School of Computer Science and Mathematics, Fujian University of Technology, Fuzhou 350118, China

随着网络技术和微电子技术的发展, 智能电网应运而生, 它作为下一代电网技术受到世界各国的广泛关注. 在我国智能电网已经成为国家重大发展战略之一, 2019年, 国家电网提出要求全面加快智能电网建设的战略部署, 随后国有电力企业投入大量的人力、物力和财力开展相关研究和试点工作[1]. 智能电网将传统电网与信息技术相融合, 支持双向通信, 能够对发电、输电和用电的实时状况进行采集和分析, 通过信息流和能量流的双向控制实现能源优化, 并且减少碳排放量, 与新时代的环保理念相呼应[2].

智能电网周期性的收集智能电表的数据并在远程云服务器上进行处理和分析. 然而, 智能电网规模的不断扩大, 实时数据量的急剧增加, 使得有限的带宽资源无法满足远程云服务器实时数据处理对传输低延时的要求. 2012年, “雾计算”的概念由思科公司率先提出, 相比于单一的云计算架构, 雾计算在延迟、聚合、位置感知和地理分布提供了额外的能力. 基于该计算模式, 智能电表数据上传到云服务器之前, 先在雾节点进行数据聚合处理, 从而节约了带宽资源, 满足实时数据处理的需求.

然而, 雾辅助智能电网的架构仍然存在用户隐私泄露的风险. 在整个数据收集过程中, 智能电表周期的上报用户电量数据(如10–15 min上报一次[3]), 大量细粒度的电量数据使得恶意的攻击者可以推断出用户的行为活动、生活习惯、经济状况以及其他一些隐私信息. 例如, 结合电器电力消耗情况在时间维度上的关联性, 可表征用电设备的使用情况, 而此类隐私信息将被第三方用于提供准确的商业营销, 以及被恶意人员用于判断用户是否居家从而实现入室盗窃. 而雾辅助智能电网的架构因为引入了第三方公司提供的雾节点, 如Cisco, 反而使得隐私泄露的风险增大[4].

为了保护用户的隐私, 一些学者提出了轻量级的数据聚合方案[5–7]. 此类方案将一组和为零的随机整数作为盲因子分配给智能电表和聚合器, 智能电表利用盲因子对电量数据进行加密, 聚合器消除盲因子得到聚合密文, 最后控制中心解密获得聚合结果. 在这个过程中, 控制中心无法得到任一智能电表的具体数据, 在一定的程度上保护了用户的隐私. 但如果其中一个智能电表故障, 或者网络连接中断, 数据提交失败, 将使得整个密文聚合过程中的盲因子无法消除, 导致控制中心无法获得正确聚合结果, 因而方案不具备容错功能.

一些学者提出其他类别的数据聚合方案, 并尝试解决容错问题, 但由于内在的运行机制, 给系统带来额外的计算开销或者通信开销. 文献[8]中, Xue等人提出了一种无可信权威中心的数据聚合方案, 该方案对隐私数据进行同态加密, 并通过Shamir秘密共享方案实现了容错功能. 但方案容错机制中用户组重新协商密钥的过程将占用额外的计算和通信资源. Wang等人[9]提出一种支持容错的多子集数据聚合方案, 该方案同样存在效率较低的问题. 当某些智能电表无法正常工作时, 聚合器将发布事件和故障智能电表的标识, 随后相关区域内的智能电表必须重新协商更新盲因子, 再加密数据后上报, 这些给系统带来了额外的开销. Lyu等人[10]提出了一种雾计算架构下的差分隐私数据聚合方案, 该方案使用OTP (one-time-pad)加密算法和高斯机制来最小化数据隐私泄露. 但该方案每次执行加密操作之前需要生成新的密钥; 并且当设备出现故障需要容错处理时, 需要雾节点和可信任中心进行交互, 这些都给系统带来额外的负担. 另外, 这类满足差分隐私的数据聚合方案[10, 11], 往往只能得到数据聚合结果的近似值, 方案设计者需要在数据隐私性和可用性之间取得一个平衡.

此外, 整个数据收集应用系统部署在大范围复杂的环境下, 容易受到各种外部攻击. Pan等人[12]利用中国剩余定理实现了多维数据聚合, 但该方案无法抵御篡改和伪造等攻击, 不能保证数据的完整性. Li等人[13]基于Paillier同态加密算法提出了一种多子集的隐私保护数据聚合方案, 但该方案无法确认数据源的合法性和确保数据的完整性, 给系统带来了安全隐患.

针对现有方案存在的不足, 本文提出了一种新的高效隐私保护数据聚合方案. 本文工作包含以下3点: (1)将BGN同态加密算法和Shamir秘密共享方案进行巧妙地结合, 构建了扩展的BGN同态加密算法, 确保了用户数据的隐私性. (2)实现了两种容错措施, 当智能电表端电量数据无法到达服务端时, 或者服务端云服务器出现故障时, 系统还能继续运作. (3)基于椭圆曲线离散对数困难问题构造了高效的签名认证方法, 实现了数据完整性和数据源合法性的有效验证. 此外, 采用标量乘法运算代替较为耗时的双线性配对运算, 极大提高了方案计算效率. 理论分析和性能实验证明了本文方案的安全性和有效性.

1 预备知识在本节中, 简要回顾相关的背景知识, 包括BGN加密算法、Shamir秘密共享方案和椭圆曲线离散对数困难问题.

1.1 BGN加密算法BGN加密算法[14]是Boneh、Goh和Nissim于2005年提出的一种同态加密算法, 该算法支持无限次加法运算但最多只支持一次乘法运算, 它由以下3个子算法构成:

密钥生成: 给定安全参数

明文加密: 给定消息

密文解密: 使用私钥

Shamir秘密共享方案[16]存在管理者和

秘密分发: 管理者通过以下多项式对秘密进行分发:

| f(x)=θ+a1x+a2x2+⋯+a(k−1)xdmodσ | (1) |

其中,

秘密重构: 任意不少于

| lj(x)=d+1∏i=1,i≠jx−xixj−xi | (2) |

| θ=d+1∑j=1(yilj(x))=d+1∑j=1(yid+1∏i=1,i≠jx−xixj−xi) | (3) |

椭圆曲线离散对数问题(elliptic curve discrete logarithm problem, ECDLP):

椭圆曲线离散对数问题假设(elliptic curve discrete logarithm assumption, ECDLA): 不存在算法能够在多项式时间内以不可忽略的优势

智能电网下典型的系统模型如图1所示, 其中包含4种实体对象, 即智能电表、雾节点、云服务器和可信任机构.

|

图 1 系统模型 |

智能电表(SM): 周期性地收集用户用电数据, 并将加密数据提交给雾节点.

雾节点(FN): 负责对SM的数据进行合法性认证(包括数据源认证和数据完整性认证), 并对加密数据进行聚合计算.

云服务器(CS): 由一组服务器

可信任机构(TA): 是可信任的第三方实体对象, 负责生成系统所需参数并分配给相应实体对象.

2.2 安全模型安全模型包含以下两点假设:

1) SM被认为是完全可信的, 而FN和CS则设定为“诚实且好奇”的角色, 即FN和CS能正确的执行协议, 但他们仍尝试各种方法推断用户的隐私数据.

2)恶意的攻击者可能对CS进行攻击并使其瘫痪. 由于CS是强大的实体, 攻击者破坏CS需要付出极大的代价, 因此假设攻击者只能破坏或妥协一定数量的CS, 即不超过

根据安全模型中的假设, 同时考虑到系统内各实体之间传输的信道是不安全的, 恶意的攻击者可能发起数据修改、数据伪造以及重放攻击等. 方案应实现以下设计目标:

1)隐私性: 应确保授权的实体能获得聚合数据, 但不能获得单一用户的具体数据, 同时又要防止没有授权的外部实体窃取用户的隐私数据.

2)容错性: 部分智能电表可能会出现故障或因为网络波动等原因导致数据无法正常上传, 部分服务器也可能受到恶意攻击而停止工作. 所提聚合方案应具备容错功能以保证聚合方案能够有条不紊地进行.

3)完整性: 攻击者可能窃取数据进行修改, 并利用错误的数据进行犯罪, 消息接收方应能检测接收的数据是否被篡改.

4)认证性: 攻击者可能伪装成合法实体发送错误信息, 消息接收方应能认证发送方是否为合法实体.

3 具体方案所提方案包含6个阶段: 初始化阶段、注册阶段、数据收集阶段、数据聚合阶段、数据解密阶段和容错处理阶段.

3.1 初始化阶段TA通过执行以下步骤生成系统所需参数.

步骤1. 给定安全的参数

步骤2. 设

步骤3. TA选取随机数

步骤4. TA选取3个安全的哈希函数

步骤5. TA使用伪随机数生成器生成

| π0+n∑i=1πi=0 | (4) |

TA将

步骤6. TA利用

| F(x)=ph1+a1x+a2x2+⋯+adxdmodσ | (5) |

其中,

步骤7. TA公布系统参数

为了成为系统的合法实体,

(1)

步骤1.

| {Vi=viPh2,i=H2(idi||Vi||Ri||Ppub)si=vi+rih2,i | (6) |

步骤2.

| siP=Vi+Rih2,i | (7) |

如果式(7)成立,

(2)

步骤1.

| {VFN=vFNPh2,i=H2(idFN||VFN||RFN||Ppub)sFN=vFN+rFNh2,i | (8) |

步骤2.

| sFNP=VFN+RFNh2,i | (9) |

如果式(9)成立,

步骤1.

| ci=gmih1χdih1ηNπi | (10) |

步骤2.

| {Wi=wiPh3,i=H3(idi||Pcs||Vi||Wi||ci||ti)ei=si+wih3,i | (11) |

其中,

步骤3.

在收到

步骤1.

| eiP=Vi+h2,iRi+h3,iWi | (12) |

为了提高验证速度, 将在

| (n∑i=1oiei)P=n∑i=1(oiVi)+n∑i=1(oih2,iRi)+n∑i=1(oih3,iWi) | (13) |

步骤2. 如果式(13)成立,

| Cγ=n∏i=1ci=g∑ni=1mih1χ∑ni=1dih1ηN∑ni=1πi | (14) |

步骤3.

| {WFN=wFNPh3,i=H3(idFN||Pcs||VFN||WFN||Cγ||ti)eFN=sFN+wFNh3,i | (15) |

步骤4.

在收到

步骤1. CS先检查

| eFNP=VFN+h2,iRFN+h3,iWFN | (16) |

步骤2. 如果式(16)成立, 主服务器使用密钥

| C=CγηNπ0=g∑ni=1mih1χ∑ni=1dih1ηN∑ni=1πiηNπ0=g∑ni=1mih1χ∑ni=1dih1ηN(π0+∑ni=1πi)π0+∑ni=1πi=0→=g∑ni=1mih1χ∑ni=1dih1 | (17) |

步骤3. 各个服务器

| {lj(0)=d+1∏i=1,i≠jxixi−xjF(xj)=ph1+a1xj+a2x2j+⋯+adxdj | (18) |

随后主服务器负责收集所有的

| ph1=d+1∑j=1(ϕj)=d+1∑j=1[lj(0)F(xj)] | (19) |

步骤4. 主服务器通过使用密钥

| V=Cph1=(g∑ni=1mih1χ∑ni=1dih1)ph1=(gp)∑ni=1mi(χp)∑ni=1diχp=(uq)p=upq=1,gp=ˆg→=ˆg∑ni=1mi | (20) |

步骤5. 主服务器使用Pollard’s Lambda方法[15]求解式(20)获得数据聚合值:

| M=n∑i=1mi | (21) |

服务器端容错: 系统部署了

智能电表端容错: 当部分SM数据无法正常发送, FN仍然能进行数据聚合, CS也能将密文进行解密. 假设用户总数为

步骤1. FN聚合的密文为:

| ˉCγ=∑Ui∈U/ˆUci=g∑Ui∈U/ˆUmih1χ∑Ui∈U/ˆUdih1ηN∑Ui∈U/ˆUπi | (22) |

步骤2. FN将

| ˆC=∏Ui∈ˆUQi=ηN∑Ui∈ˆUπi | (23) |

步骤3. CS计算聚合密文

| C=ˉCγˆC=g∑Ui∈U/ˆUmih1χ∑Ui∈U/ˆUdih1ηN∑Ui∈U/ˆUπiηN∑Ui∈ˆUπi=g∑Ui∈U/ˆUmih1χ∑Ui∈U/ˆUdih1ηN∑Ui∈Uπi | (24) |

步骤4. 同数据解密阶段, CS可获得数据聚合值:

| M=∑Ui∈U/ˆUmi | (25) |

结合文献[18, 19]中的加密模型, 本节将证明在随机预言机模型下本方案具有不可伪造性, 并在此基础上对本方案是否实现所提的设计目标进行分析.

4.1 安全属性说明安全属性(不可伪造性)通过挑战者

上述查询是自适应的, 即每次查询都可以根据上一次的询问结果进行调整.

博弈. 自适应选择消息攻击下具有不可伪造性(existentially unforgeable under the adaptive chosen message attack, EUF-CMA)由以下博弈定义:

设置:

查询:

伪造:

攻击者

1)

2)输出的密文

定义1. 不可伪造性: 若不存在攻击者

定理1. 基于椭圆曲线离散对数问题, 所提方案能够抵抗自适应选择消息伪造攻击.

证明: 假设攻击者

设置: 假定提供一个椭圆曲线离散对数问题(ECDLP)的实例

查询: 在博弈中, 为了及时回应

1)如果

2) 否则

伪造:

| eiP=Vi+h2,iRi+h3,iWi | (26) |

| ei′P=Vi+h′2,iRi+h3,iWi | (27) |

根据式(26)和式(27)可得:

| (ei−e′i)P=eiP−e′P=Vi+h2,iRi+h3,iWi−(Vi+h′2,iRi+h3,iWi)=(h2,i−h′2,i)Ri=(h2,i−h′2,i)αP | (28) |

最后,

优势分析: 为了评估挑战者

根据以上操作, 可得出优势分别为

本节将证明方案实现了第2.3节所提出的设计目标, 即隐私性、完整性、认证性和容错性.

隐私性: 在数据收集阶段, 数据

完整性: 在方案的数据生成和数据聚合阶段,

认证性: 在方案的注册阶段, SM和FN的注册信息由CS进行验证, 随后CS会将参数

容错性: 详见第3.6节.

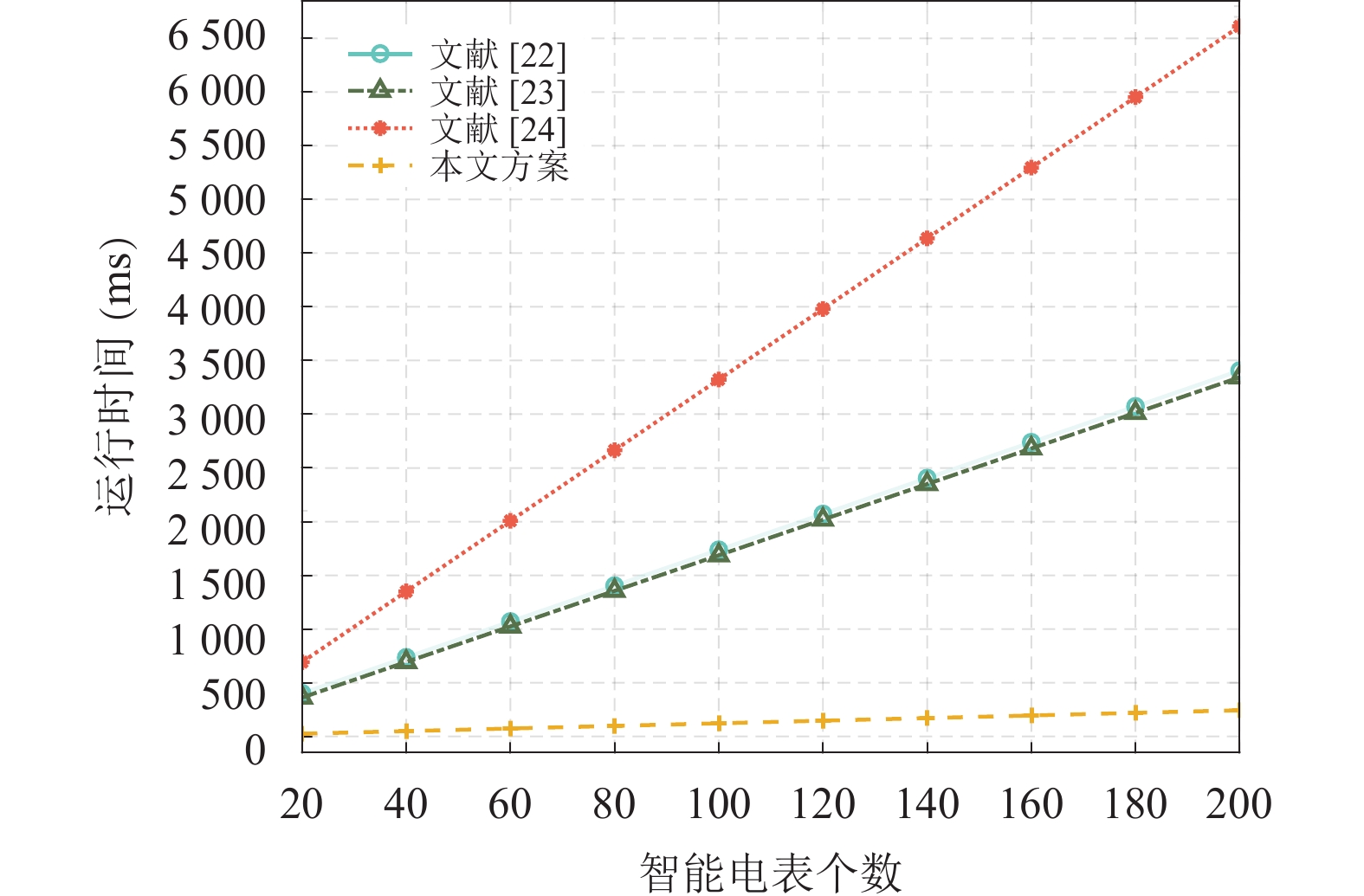

5 性能分析本文实验运行在Intel Core i7-5500U CPU @2.40 GHz, 8 GB RAM以及64位Windows 10操作系统的笔记本电脑上. 实验采用基于配对的密码学库JPBC[21]. 设置参数

各方案中的主要操作的基准执行时间如表1所示, 实验忽略如哈希运算、ECC点加运算和整数乘法等计算. 为了方便比较, 假设存在

| 表 1 相关运算和运行时间 |

| 表 2 各阶段的主要操作 |

图2展示了4个方案在数据收集阶段SM计算开销的对比情况. 在文献[22]中, SM进行加密和签名需要4次指数运算和2次群上乘法运算. 在文献[23]中, SM进行加密和签名需要4次群上指数运算和2次群上乘法运算. 在文献[24]中, SM进行加密和签名需要3次群上指数运算, 1次群上乘法运算, 1次群上点乘运算和2次双线性配对运算. 在本文方案中, SM进行加密和签名需要3次群上指数运算, 2次群上乘法运算和1次ECC标量乘法运算. 由图2可知, 本文方案在此阶段需要的计算开销最小.

|

图 2 数据收集阶段计算开销对比 |

图3展示了4个方案在数据聚合阶段FN计算开销的对比情况, 假设每个FN下有200个SM. 在文献[22]中, FN进行验证需要3次群上指数运算、

图4展示了4个方案在数据解密阶段CS计算开销的对比情况, 假设CS下有20个FN. 在文献[22]中, CS进行验证需要3次双线性配对运算, 恢复密文数据需要2次群上乘法运算和1次双线性配对运算. 在文献[23]中, CS进行批验证需要

|

图 3 数据聚合阶段计算开销对比 |

|

图 4 数据解密阶段计算开销对比 |

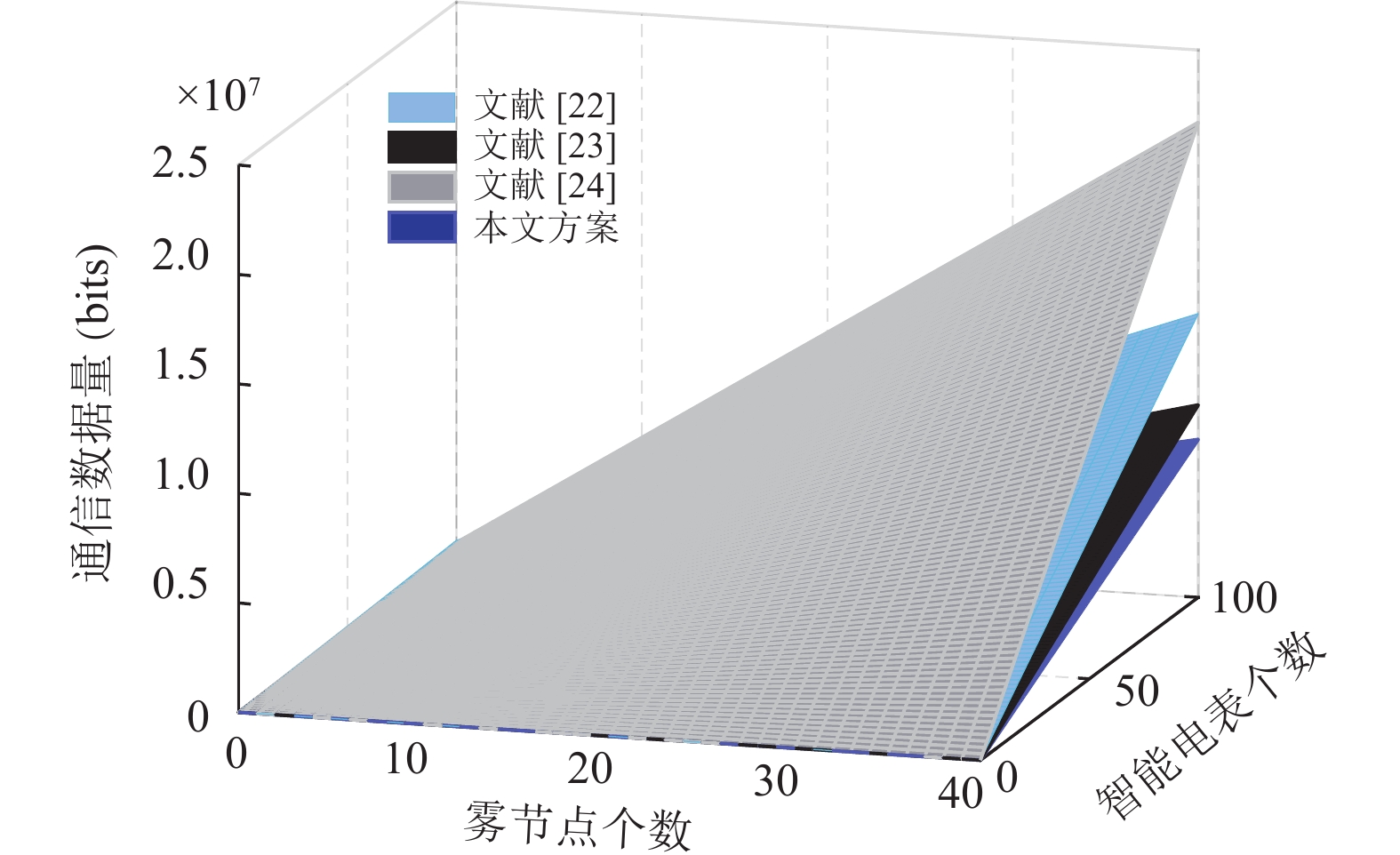

5.2 通信开销

本小节将分析SM和FN之间以及FN和CS之间的通信开销.

首先, 分析SM和FN之间的通信开销. 在文献[22]中, SM发送信息

其次, 分析FN和CS之间的通信开销. 在文献[22]中, FN发送信息

图5展示了4个方案一次会话的总通信开销对比情况. 设置FN数量逐步递增到40个, 每个FN下的SM数量逐步递增到100个. 图5可以直观反映出本文方案具有较优的通信开销性能. 原因是本文方案采用椭圆曲线加密算法进行签名, 在同等安全水平下, 其签名数据占用空间小, 有效地减少通信成本.

|

图 5 通信开销对比 |

6 结论

本文提出了一种基于雾计算的高效隐私保护数据聚合方案, 该方案巧妙地结合了BGN同态加密算法和Shamir秘密共享方案确保了数据的隐私性, 利用椭圆曲线离散对数问题构造高效的签名认证算法保证数据的完整性, 并且该方案实现了两种容错措施. 安全性分析证明了该方案满足智能电网的安全要求. 性能分析表明了该方案具有较低的计算和通信开销.

| [1] |

张瑶, 王傲寒, 张宏. 中国智能电网发展综述. 电力系统保护与控制, 2021, 49(5): 180-187. |

| [2] |

李鹏, 王瑞, 冀浩然, 等. 低碳化智能配电网规划研究与展望. 电力系统自动化, 2021, 45(24): 10-21. |

| [3] |

Li BB, Lu RX, Xiao GX, et al. Detection of false data injection attacks on smart grids: A resilience-enhanced scheme. IEEE Transactions on Power Systems, 2021.

|

| [4] |

Lu WF, Ren ZH, Xu J, et al. Edge blockchain assisted lightweight privacy-preserving data aggregation for smart grid. IEEE Transactions on Network and Service Management, 2021, 18(2): 1246-1259. DOI:10.1109/TNSM.2020.3048822 |

| [5] |

Ming Y, Zhang XY, Shen XQ. Efficient privacy-preserving multi-dimensional data aggregation scheme in smart grid. IEEE Access, 2019, 7: 32907-32921. DOI:10.1109/ACCESS.2019.2903533 |

| [6] |

Song JC, Liu YN, Shao J, et al. A dynamic membership data aggregation (DMDA) protocol for smart grid. IEEE Systems Journal, 2020, 14(1): 900-908. DOI:10.1109/JSYST.2019.2912415 |

| [7] |

Sui ZY, de Meer H. BAP: A batch and auditable privacy preservation scheme for demand response in smart grids. IEEE Transactions on Industrial Informatics, 2020, 16(2): 842-853. DOI:10.1109/TII.2019.2926325 |

| [8] |

Xue KP, Zhu B, Yang QY, et al. An efficient and robust data aggregation scheme without a trusted authority for smart grid. IEEE Internet of Things Journal, 2020, 7(3): 1949-1959. DOI:10.1109/JIOT.2019.2961966 |

| [9] |

Wang XD, Liu YN, Choo KKR. Fault-tolerant multisubset aggregation scheme for smart grid. IEEE Transactions on Industrial Informatics, 2021, 17(6): 4065-4072. DOI:10.1109/TII.2020.3014401 |

| [10] |

Lyu L, Nandakumar K, Rubinstein B, et al. PPFA: Privacy preserving fog-enabled aggregation in smart grid. IEEE Transactions on Industrial Informatics, 2018, 14(8): 3733-3744. DOI:10.1109/TII.2018.2803782 |

| [11] |

Bi MN, Wang YJ, Cai ZP, et al. A privacy-preserving mechanism based on local differential privacy in edge computing. China Communications, 2020, 17(9): 50-65. DOI:10.23919/JCC.2020.09.005 |

| [12] |

Pan BF, Zeng P, Choo KKR. An efficient data aggregation scheme in privacy-preserving smart grid communications with a high practicability. Complex, Intelligent, and Software Intensive Systems. Cham: Springer, 2018. 677–688.

|

| [13] |

Li SH, Xue KP, Yang QY, et al. PPMA: Privacy-preserving multisubset data aggregation in smart grid. IEEE Transactions on Industrial Informatics, 2018, 14(2): 462-471. DOI:10.1109/TII.2017.2721542 |

| [14] |

Boneh D, Goh EJ, Nissim K. Evaluating 2-DNF formulas on ciphertexts. Proceedings of the 2nd Theory of Cryptography Conference. Cambridge: Springer, 2005. 325–341.

|

| [15] |

Menezes AJ, van Oorschot PC, Vanstone SA. Handbook of Applied Cryptography. Boca Raton: CRC Press, 2018.

|

| [16] |

Shamir A. How to share a secret. Communications of the ACM, 1979, 22(11): 612-613. DOI:10.1145/359168.359176 |

| [17] |

Liu JK, Yuen TH, Au MH, et al. Improvements on an authentication scheme for vehicular sensor networks. Expert Systems with Applications, 2014, 41(5): 2559-2564. DOI:10.1016/j.eswa.2013.10.003 |

| [18] |

Ren XY, Qi ZH, Geng Y. Provably secure aggregate signcryption scheme. ETRI Journal, 2012, 34(3): 421-428. DOI:10.4218/etrij.12.0111.0215 |

| [19] |

Li FG, Khan MK. A biometric identity-based signcryption scheme. Future Generation Computer Systems, 2012, 28(1): 306-310. DOI:10.1016/j.future.2010.11.004 |

| [20] |

Pointcheval D, Stern J. Security arguments for digital signatures and blind signatures. Journal of Cryptology, 2000, 13(3): 361-396. DOI:10.1007/s001450010003 |

| [21] |

De Caro A, Iovino V. jPBC: Java pairing based cryptography. Proceedings of 2011 IEEE Symposium on Computers and Communications (ISCC). Kerkyra: IEEE, 2011. 850–855.

|

| [22] |

Wang ZW. An identity-based data aggregation protocol for the smart grid. IEEE Transactions on Industrial Informatics, 2017, 13(5): 2428-2435. DOI:10.1109/TII.2017.2705218 |

| [23] |

Li X, Liu SP, Wu F, et al. Privacy preserving data aggregation scheme for mobile edge computing assisted IoT applications. IEEE Internet of Things Journal, 2019, 6(3): 4755-4763. DOI:10.1109/JIOT.2018.2874473 |

| [24] |

Wang HQ, Wang ZW, Domingo-Ferrer J. Anonymous and secure aggregation scheme in fog-based public cloud computing. Future Generation Computer Systems, 2018, 78: 712-719. DOI:10.1016/j.future.2017.02.032 |

2022, Vol. 31

2022, Vol. 31