物联网[1]技术的发展, 极大地便利了人们的生活, 人们足不出户就可以获取千里之外的传感器收集的实时数据, 然而, 由于数据在公开信道中传输的自然特性, 使得信息被截获, 篡改等事件时常发生, 为了保证在公开信道中传输数据的安全性, 研究人员将认证和密钥协商技术应用于物联网环境中.

1976年,

基于以上存在问题, 本文提出了一个一对多认证和密钥协商方案, 其中传感器端使用了异或, 哈希等计算代价较小的操作, 并且实现了一个用户和n个传感器同时进行密钥协商.

1 背景知识 1.1 椭圆曲线[10]令

椭圆曲线计算性

哈希

哈希函数特点:

(1)输入可变: 输入可以是任意位数的数据.

(2)输出定长: 输出的长度是固定位数.

(3)单向性: 对于任意消息M, 在多项式时间内计算

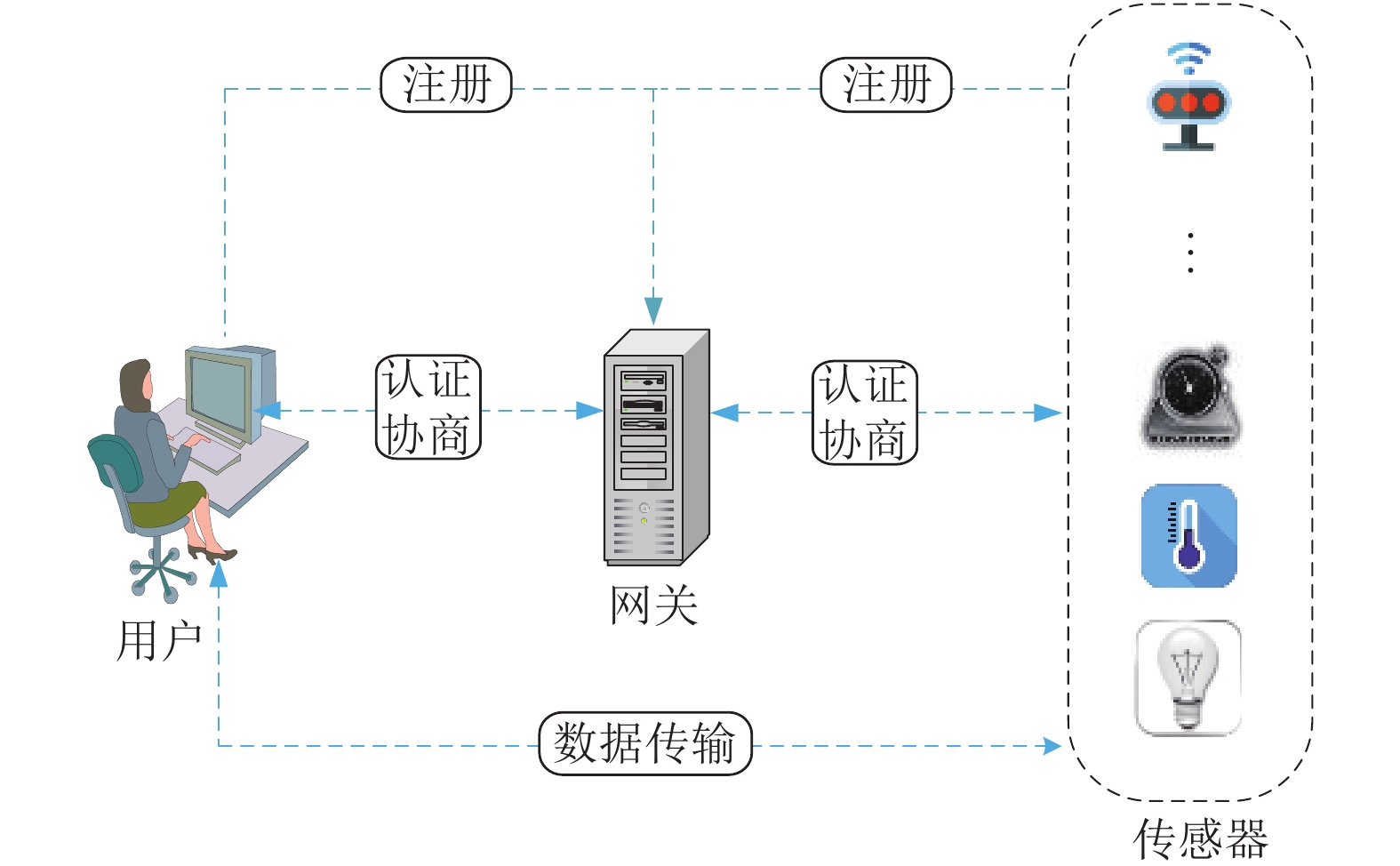

所提方案的网络模型如图1所示, 模型中包含3个实体, 分别是网关

|

图 1 网络模型图 |

(1)

(2)

(3)

匿名性: 方案应该保证攻击者不能通过在公开信道中传输的消息揭露用户或传感器的真实身份.

不可追踪性: 方案应该满足不可追踪性, 即攻击者无法将同一实体在公开信道中传输的消息关联在一起.

用户仿冒攻击: 攻击者不能伪造用户的登录信息, 成功通过网关验证, 并与传感器建立会话密钥.

网关仿冒攻击: 攻击者不能伪造网关信息, 完成与用户或传感器的双向认证.

传感器仿冒攻击: 攻击者不能伪造传感器秘密信息, 成功通过网关验证, 并与用户建立会话密钥.

重放攻击: 攻击者不能将之前在公开信道中传输的消息重新传输, 从而误导其他实体认为该消息为合法实体所发.

中间人攻击: 攻击者不能在用户和网关, 网关和传感器之间发送消息, 让通信双方误以为在与合法实体通信.

拒绝服务攻击: 攻击者不能向网关发送大量的无用消息来造成网关瘫痪.

智能卡被盗攻击: 敌手即使获得合法用户的智能卡, 也无法仿冒用户发起认证和密钥协商请求.

2 本文方案 2.1 系统建立网关

用户

(1)

(2)

(3)

|

图 2 用户注册 |

2.3 传感器注册

所有传感器需要和网关

|

图 3 传感器注册 |

(1)传感器

(2)

(3)

当用户

(1)

(2)

(3)传感器

(4)

(5)

(6)

通过上述过程, 用户

本小节将分析第1.5节中所给的安全性需求.

用户匿名性: 方案中, 用户身份被

用户不可追踪性: 方案中, 用户身份被

传感器匿名性: 传感器

用户仿冒攻击: 方案中, 只有正确输入用户的身份和密码才能通过智能卡认证, 因此, 除授权用户外, 其他实体不能通过认证.

网关仿冒攻击: 只有拥有主私钥s才能仿冒网关, 然而s只有网关知道, 所以, 其他实体无法仿冒网关.

传感器仿冒攻击: (1)传感器外部仿冒攻击: 未授权传感器想要仿冒授权传感器, 必须知道共同密钥

重放攻击: 方案中传输的消息中都包含了时间戳

中间人攻击: 要发起中间人攻击需要知道实体的秘密信息, 但攻击者无法获得这些信息, 因此, 方案可以抵抗中间人攻击.

拒绝服务攻击: 当攻击者发来大量消息时, 实体首先会检查其中包含的时间戳

|

图 4 相互认证和密钥协商 |

智能卡被盗攻击: 方案中, 智能卡中含有信息

本小节将所提方案与文献[12-15]进行功能比较. 如表1, 其中, R1: 相互认证; R2: 用户匿名性; R3: 用户不可追踪性; R4: 传感器匿名性; R5: 用户仿冒攻击; R6: 网关仿冒攻击; R7: 传感器外部仿冒攻击; R8: 传感器内部仿冒攻击; R9: 重放攻击; R10: 中间人攻击; R11: 拒绝服务攻击; R12: 一对多方案. 从表1中可以看出, 文献[12-14]均为一个用户和一个传感器密钥协商方案, 且文献[12]不满足用户匿名性, 文献[14]不能抵抗拒绝服务攻击, 文献[15]虽然为一个用户和多个传感器密钥协商方案, 但不能抵抗传感器内部仿冒攻击.

| 表 1 功能比较 |

3.3 计算代价比较

表2列出了所提方案与文献[12-15]所使用的密码学操作运行的平均时间, 本文使用MIRACL Crypto SDK[16]得到上述数据, 运行环境为

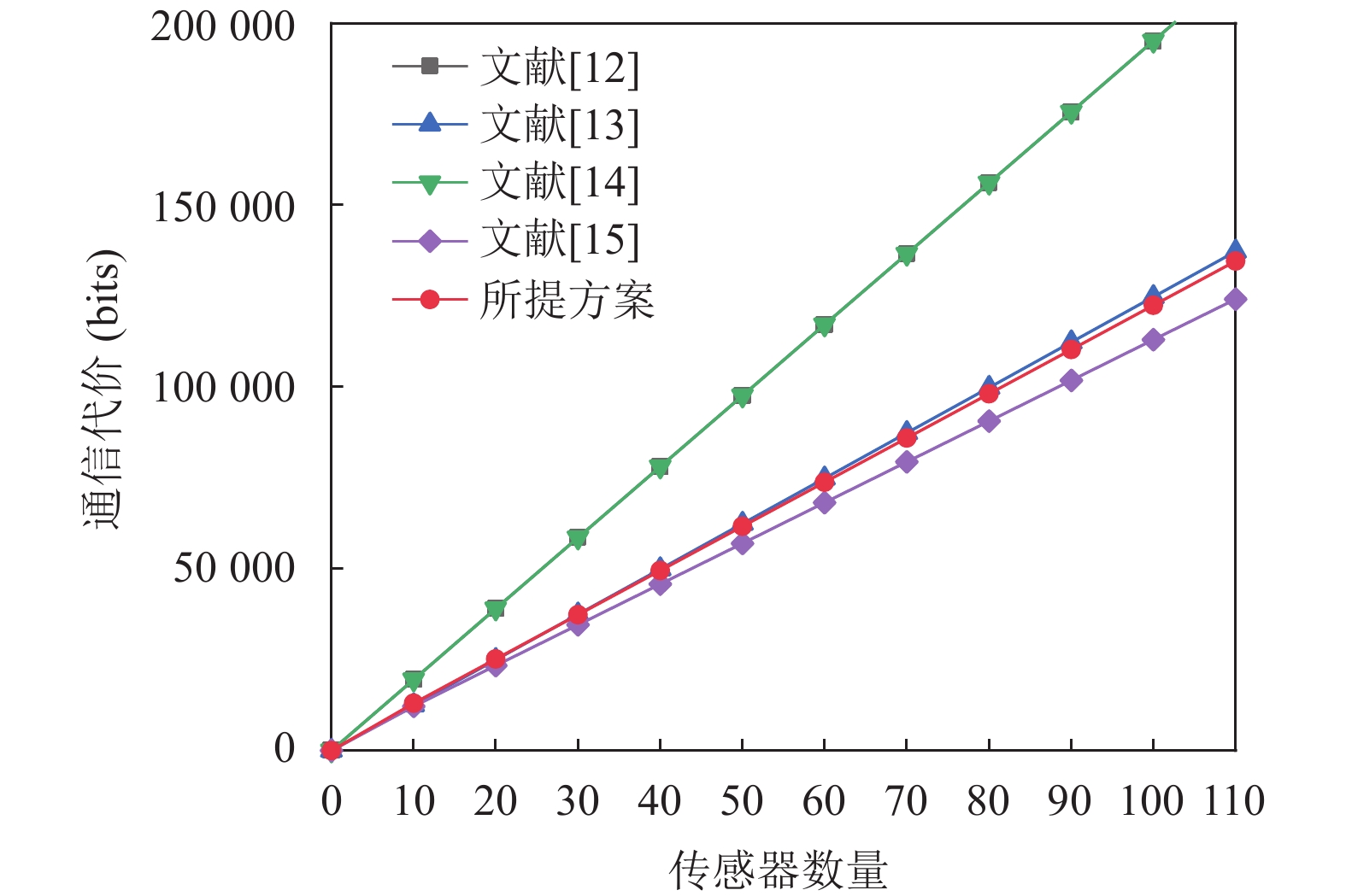

为了更好地比较通信代价, 本文做了如下假定: 假定

| 表 2 密码运算运行时间 |

| 表 3 具体方案计算代价对比 (ms) |

|

图 5 计算代价比较 |

| 表 4 具体方案通信代价对比 (bits) |

|

图 6 通信代价比较 |

4 结论与展望

本文利用椭圆曲线密码学技术, 异或等操作提出了一个轻量级的一对多认证和密钥协商方案, 在网关的帮助下, 用户和多个传感器之间实现了相互认证并且协商出对称加密会话密钥, 减少了用户端的计算代价和通信代价; 预共享共同密钥方法的使用使得所提方案具有扩展性, 更符合现代物联网场景, 性能比较表明, 所提方案在计算和通信代价方面更为高效. 接下来的研究工作是如何实现用户端是多个用户的认证和密钥协商方案, 这样可以进一步减少传感器端的计算和通信代价.

| [1] |

任补补. 物联网中无线传感器网络安全认证方法研究[硕士学位论文]. 兰州: 兰州理工大学, 2020.

|

| [2] |

Diffie W, Hellman M. New directions in cryptography. IEEE Transactions on Information Theory, 1976, 22(6): 644-654. DOI:10.1109/TIT.1976.1055638 |

| [3] |

Al-Turjman F, Ever YK, Ever E. Seamless key agreement framework for mobile-sink in IoT based cloud-centric secured public safety sensor networks. IEEE Access, 2017, 5: 24617-24631. DOI:10.1109/ACCESS.2017.2766090 |

| [4] |

Mo JQ, Li KM. A secure and efficient anonymous user authentication and key agreement scheme for global mobility networks based on bilinear pairing. 2020 IEEE 3rd International Conference on Electronic Information and Communication Technology (ICEICT). Shenzhen: IEEE, 2020. 579–584.

|

| [5] |

Khatoon S, Rahman M, Alrubaian M, et al. Privacy-preserved, provable secure, mutually authenticated key agreement protocol for healthcare in a smart city environment. IEEE Access, 2019, 7: 47962-47971. DOI:10.1109/ACCESS.2019.2909556 |

| [6] |

Hamid HAA, Rahman M, Hossain MS, et al. A security model for preserving the privacy of medical big data in a healthcare cloud using a fog computing facility with pairing-based cryptography. IEEE Access, 2017, 5: 22313-22328. DOI:10.1109/ACCESS.2017.2757844 |

| [7] |

孟磊. 基于双线性对的高效身份认证密钥协商协议研究[硕士学位论文]. 重庆: 重庆邮电大学, 2020.

|

| [8] |

Ma MM, He DB, Wang HQ, et al. An efficient and provably secure authenticated key agreement protocol for fog-based vehicular Ad-Hoc networks. IEEE Internet of Things Journal, 2019, 6(5): 8065-8075. DOI:10.1109/JIOT.2019.2902840 |

| [9] |

Jia XY, He DB, Kumar N, et al. Authenticated key agreement scheme for fog-driven IoT healthcare system. Wireless Networks, 2019, 25(8): 4737-4750. DOI:10.1007/s11276-018-1759-3 |

| [10] |

Koblitz N. Elliptic curve cryptosystem. Mathematics of Computation, 1987, 48(177): 203-209. DOI:10.1090/S0025-5718-1987-0866109-5 |

| [11] |

光笑黎, 张露露, 刘继增. 一种轻量级基于证书的认证密钥协商方案. 计算机系统应用, 2021, 30(1): 264-269. DOI:10.15888/j.cnki.csa.007806 |

| [12] |

Wazid M, Das AK, Odelu V, et al. Design of secure user authenticated key management protocol for generic IoT networks. IEEE Internet of Things Journal, 2018, 5(1): 269-282. DOI:10.1109/JIOT.2017.2780232 |

| [13] |

Soni P, Pal AK, Islam SKH. An improved three-factor authentication scheme for patient monitoring using WSN in remote health-care system. Computer Methods and Programs in Biomedicine, 2019, 182: 105054. DOI:10.1016/j.cmpb.2019.105054 |

| [14] |

Kumar D, Singh HK, Ahlawat C. A secure three-factor authentication scheme for wireless sensor networks using ECC. Journal of Discrete Mathematical Sciences and Cryptography, 2020, 23(4): 879-900. DOI:10.1080/09720529.2019.1627072 |

| [15] |

Vinoth R, Deborah LJ, Vijayakumar P, et al. Secure multifactor authenticated key agreement scheme for industrial IoT. IEEE Internet of Things Journal, 2021, 8(5): 3801-3811. DOI:10.1109/JIOT.2020.3024703 |

| [16] |

Shamus S. Multi Precision Integer and Rational Arithmetic Cryptographic Library (MIRACL). http://www.certivox.com/miracl/

|

2022, Vol. 31

2022, Vol. 31