态势可视化, 是将事物运动剧烈程度进行高度抽象数据化, 并将复杂和抽象的事物状态和形式以非量化的、直观的形式呈现给用户, 实现用户对态势的可信、可靠、可用感知.

网络安全威胁可视化, 深度融合网络状态和攻击形式, 将网络中安全态势感知与可视化技术结合, 实现全域网络可信状态下受到入侵风险、法律风险、通报风险、漏洞风险等威胁时[1], 网络安全性变化趋势的可视化表征.

电力数据传输网络是连接管理中心、数据中心、用户中心、发电中心、输配电中心的连接通道, 是地区电网的基础设施. 2016年, 习近平在网信工作座谈会上明确指出需要构筑网络安全防线.

世界各国均将网络安全确定为科技竞争的战略制高点. 2013年美国政府推动“数据美国”项目形成包括网络安全在内的数据可视化工具. 2015年, IEEE组织包括态势感知(Situation awareness)、协助主动安全配置和部署(Assisting proactive security configuration and deployment)、逆向工程与恶意软件分析(Reverse engineering and malware analysis)等网络安全可视化主题会议. 2017年度信息安全大会中Redseal、Skybox、FireMon、Tufin、Algosec、安博通等公司展示了整网路径计算、漏洞评级、策略管理、风险分析、流量分析等网络安全状态分析可视化工具和性能. 2016年, 英国建立基于DNS的国家防火墙, 阻止钓鱼邮件使用恶意域名进行网络犯罪.

调查统计表明, 2015年全球信息安全市场规模已突破1100亿美元, 而2017年由于网络攻击造成系统瘫痪和信息泄露导致经济损失达到上万亿美元.

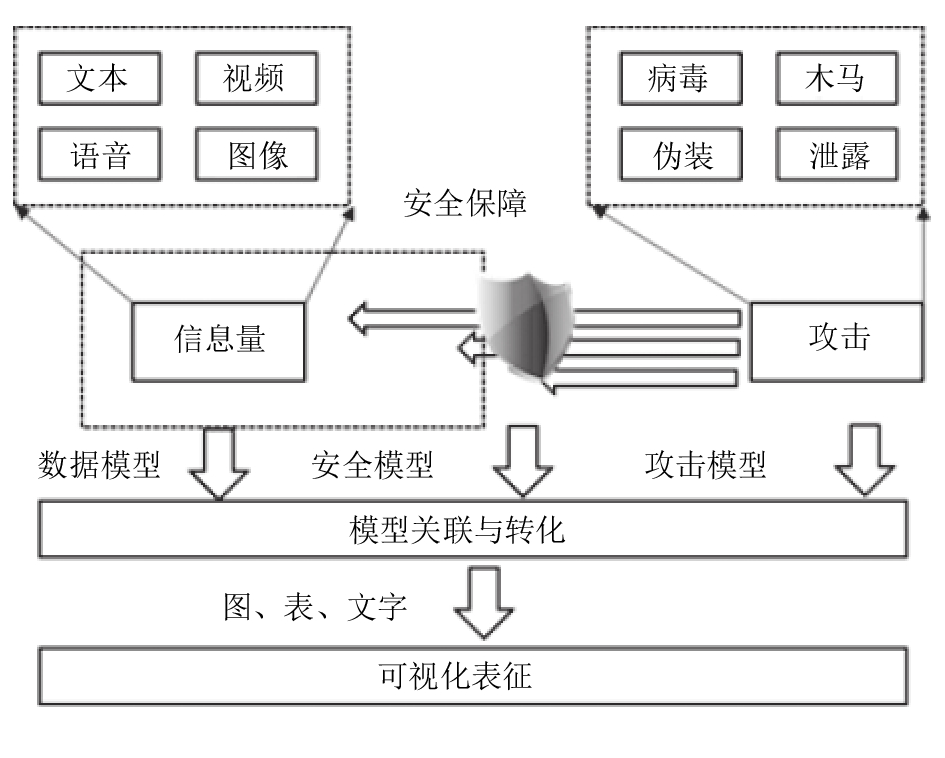

由此, 如何高效地监测网络安全威胁引起了世界各国的关注. 网络安全威胁可视化, 是当前预测网络安全事件发展趋势和保障网络稳定的发展趋势, 如图1.

|

图 1 网络安全威胁可视化的特点示意图 |

其主要包括基于网络流量数据、时间序列数据、边界网关协议、日志数据等可视化技术. 基于网络流量数据的可视化技术, 主要采用点阵图、网格图、饼状图等对端口流量以及总体变化趋势进行显示监测[2], 实现数据的静态与动态统计分析和多方式显示流量特征, 直观的显示网络状况[3]、网络异常和攻击行为. 基于时间序列数据的可视化技术, 利用层次关系的树图进行不同的数据维度的展示[4,5]. 其能够描述一个包含多个状态转换的事件, 每个状态都具有时间属性, 且状态之间的转换存在多条路径[6,7]. 通过多视图协作, 支撑由整体到个体、由点到面以及由历史到未来的网络流量时序数据分析过程. 基于边界网关协议的可视化技术, 是可视化网关协议的路径变化、通告, 以及路由跟踪等信息, 及时告警网络异常行为和攻击[8]. 通过简易抽象描述方法, 使用Promela构建协议模型可视化, 能够有效分析攻击对路径的正确选择[6]. 使用柱状图识别每个特定类型的如路由器配置错误及蠕虫攻击的BGP异常行为表征. 基于日志数据的可视化技术, 通过图形元素与监测数据进行属性关联, 有效地向用户展示网络中蕴涵的态势状况[9,10]. 基于Echarts可视化技术对电力数据网络报警日志进行处理[11], 分别从统计和分布的角度实现报警信息的可视化.

综上所述, 电力数据网络威胁可视化技术仍存在以下难题:

(1) 传统数据模型的表征能力受限, 难以表达多状态、多阶段、多维度的电力数据网络威胁. 电力数据网络中包含静态和动态数据, 文件、多媒体、控制数据的格式和结构差异性大, 需要进一步建立能够描述网络攻击威胁的行为模型.

(2) 大型复杂网络的安全状态特征冗余和离散, 导致可视化的图元关系混乱, 网络安全态势表达可用程度低. 电力数据网络是一个综合性网络, 包括产电、输电、配电、售电和用电全过程, 特征相互混叠且冗余, 相互关系交叉非独立, 即使以图元可视化展现, 安全态势复杂性反而增加, 因此, 需要有效聚类安全特征.

为此, 针对传统数据模型的表征能力受限以及状态特征冗余和离散导致表达可用程度低的问题, 本文提出了融合本体理论与态势演变的电网动态威胁网格化可视感知. 首先设计了统一攻击威胁行为模型, 基于不同的网络攻击行为和电力网络数据, 形成了静态启发式规则、动态攻击生命周期、行为潜伏等效转化的数据模型实体化, 实现了对电力数据网络的安全特征准确描述. 提出了基于本体特征的深度内容检测方法, 从统一攻击威胁行为模型进一步抽象出威胁本体特征, 实现本体的数据关联处理和检测. 精细化处理后的网络威胁数据将通过态势阶梯, 实现攻击行为的图形表征平滑渐变. 通过搭建网络环境, 验证本文方法在表征复杂度和内容检测精度等方面的性能提升.

1 统一攻击威胁行为模型 1.1 静态启发式规则的数据模型数据是所有可视化的基础. 电力数据网络的应用程序数据流异构多源, 其包括P2P流量、实时通讯流量以及流媒体流量. 而业务数据封装在传输帧结构中, 在传输过程中不经过解封装是无法判断业务内容. APT (Advanced Persistent Threat)攻击将大量威胁代码构筑在静态文件中, 特别是相互传输的文档、日志和压缩包. 因此, 只有通过静态数据模型构建, 在不对静态文件传输形态进行解封装时, 即可对内容特征文件进行可视化感知.

将一个文件集合F细分为N个子文件集合

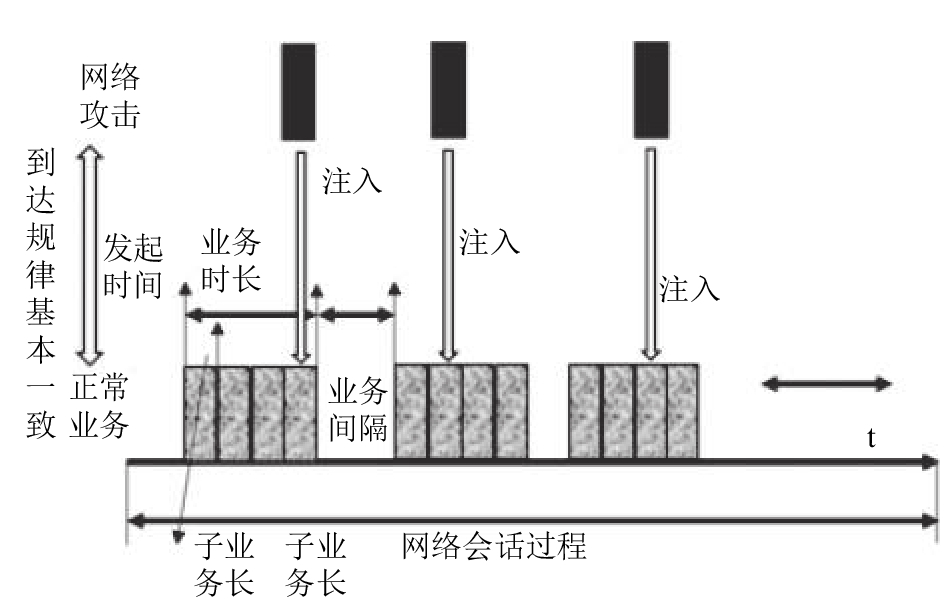

静态启发式规则的数据模型主要包括静态文件传输会话到达过程、静态文件会话呼叫数目、静态文件会话呼叫间隔、单静态文件会话文件数、子文件的到达间隔、文件包大小, 如图2所示.

|

图 2 统一攻击威胁行为模型 |

数据模型可进一步描述如下:

(1) 静态文件传输会话到达过程: 静态文件传输发起事件的规律, 约定传输开始时间

| $P\left( {K\left( {{T_{\rm{start}}}} \right)} \right) = {e^{ - \lambda }}\frac{{{\lambda ^K}}}{{K!}}$ | (1) |

(2) 静态文件会话呼叫数目: 同时需要处理的请求业务数量, 服从几何分布, 均值为

(3) 静态文件会话呼叫间隔: 由于特定时间内, 呼叫数目服从几何分布, 因此呼叫间隔也服从几何分布, 均值为

(4) 单静态文件会话文件数: 从整体文件进行细分后, 单事件同样服从几何分布, 均值为

(5) 子文件的到达间隔: 为了保持数据模型的整体性, 子文件的到达间隔同样服从几何分布, 均值为

(6) 文件包大小: 每个子文件服从截断的Pareto分布, 其标准分布如下:

| ${f_x}\left( x \right) = \frac{{\alpha *{k^\alpha }}}{{{x^{\alpha + 1}}}},x \geqslant k$ | (2) |

其均值和方差如下:

| $\left\{ {\begin{array}{*{20}{c}} {\mu = \frac{{k\alpha }}{{\alpha - 1}},\alpha > 1} \\ {{\sigma ^2} = \frac{{{k^2}*\alpha }}{{\left( {\alpha - 2} \right){{\left( {\alpha - 1} \right)}^2}}},\alpha > 2} \end{array}} \right.$ | (3) |

其中,

| ${\mu _{fK}} = \mathop \smallint \limits_{ - \infty }^\infty x{f_x}\left( x \right)dx = \mathop \smallint \limits_k^m x\frac{{\alpha *{k^\alpha }}}{{{x^{\alpha + 1}}}}dx = \frac{{\alpha k - m{{\left( {k/m} \right)}^\alpha }}}{{\alpha - 1}}$ | (4) |

动态攻击生命周期的数据模型, 是将在静态分析或行为检测中发现的可疑文件放入可持续攻击的生命周期模型搭模型中, 并判定攻击的危险程度[12].

动态攻击初始植入阶段可分为攻击者攻击入侵过程以及终端接入过程. 攻击者攻击入侵的随机性低, 因此分布规律主要由终端接入过程控制. 电力网络用户使用电网进行数据传输的到达服从泊松分布, 持续时长服从指数分布, 则有动态攻击初始植入阶段的持续时间

| ${f_Z}\left( {{t_{{\rm{sa}}}}} \right) = {\lambda _{{\rm{sa}}}}{e^{ - {\lambda _{{\rm{sa}}}}{t_{{\rm{sa}}}}}}$ | (5) |

将

动态攻击信息收集阶段是一个多参量的分层并发事件. 由此, 可以构造观察向量

| $\mathop {{T_{sb}}}\limits^{\rightharpoonup} = \left\{ {{t_{sb1}},{t_{sb2}}, \cdots ,{t_{sb{N_{sb}}}}} \right\}$ | (6) |

其中,

| ${f_Z}\left( {{T_{sb}}{\rm{|}}{\lambda _{sb}}} \right) = \mathop \prod \limits_{i = 1}^{{N_{sb}}} {f_Z}\left( {{t_{sbi}}{\rm{|}}{\lambda _{sb}}} \right){\rm{ = }}{\left( {{\lambda _{sb}}} \right)^{{N_{sb}}}}{e^{ - \mathop \sum \limits_{i = 1}^{{N_{sb}}} {\lambda _{sb}}{t_{sbi}}}}$ | (7) |

由此可以得到, 动态攻击信息收集阶段下潜入威胁将总能获得导致攻击事件发生的伺机概率.

当处于动态攻击发起阶段, 攻击模型可以从可信系统的边界安全进行可逆计算, 为:

| ${f_Z}\left( {{T_{sc}}} \right) = {2^{1 - {\rm{lo}}{{\rm{g}}_2}f\left( {{d_{trus{t_i}}}} \right)}}$ | (8) |

由于APT攻击采用社会工程学等巧妙手法, 要想完全防止入侵是十分困难的. 为了掌握潜伏在网络内的威胁, 需要对攻击进行危险度转换, 其依托是基于正常数据行为模型, 通过该模型, 可视化异常数据及可疑行为关联.

不同生命周期下所有的危险程度与信息量I、攻击性强度A和安全策略强度S具有以下关系:

| $D = I*A*{S^{ - 1}}$ | (9) |

当电网数据的信息量I越大, 则遭受网络攻击和安全风险将随之增大. 网络攻击性强度A越大, 则数据被泄露的风险越大. 安全策略强度S越大, 则数据将获得更大的保障, 安全风险降低. 信息量I、攻击性强度A和安全策略强度S均能根据网络安全事件进行细分, 即

基于统一攻击威胁行为模型, 形成信息量、攻击性强度和安全策略强度的数据模型及其子集, 并具有静态启发式规则、动态攻击生命周期、行为潜伏等效转化的数据模型实体化, 实现了对电力数据网络的安全特征准确描述. 模型的具体化也带来了电力网络安全特征的冗余, 导致可视化处理的细粒度模糊.

从大量冗余特征中遴选出核心要素的方法通常包括层次分析法、加权评估法等等. 这些方法都依赖于强先验概率下的专家知识库, 与系统特性关联紧密, 数据结构化差, 语义难以跨平台适用, 且对动态变化的本体描述能力低. 而在APT威胁下, 突发攻击将长时潜伏隐匿的漏洞威胁瞬态激发, 将会造成跨平台、多时段、多应用的系统崩溃. 因此, 在进行APT深度内容检测时, 构建的知识库需要能够满足在不同建模方法、范式、语言和软件工具下的快速转换. 由于本体理论[13]是面向对象的形式化描述重要实体、属性、过程和相互关系的跨数据关联理论, 其将能更适合无健全专家知识体系的网络. 因此, 本文将进一步引入本体理论, 挖掘电网动态威胁关联最紧密的特征.

将前述威胁数据模型、周期和行为统一转化为本体描述特征, 即

| $O = \left\{ {I,A,S,{E_I},{E_A},{E_S},E\left( \cdot \right)} \right\}$ | (10) |

其中,

可由电力网络的威胁本体特征集合中任意选定需要可视化的特征组成待考察组合. 与利用k-means算法[14]可以将目标威胁本体特征群分为

步骤一:

步骤二: 根据欧氏距离公式, 计算每个数据到簇的距离, 将各数据分到最小距离的簇中, 其中计算距离公式为:

| $d\left( {{x_j},{o_n}} \right) = \sqrt {\mathop \sum \limits_{n = 1}^l {{\left( {{x_{j1}} - {o_{n1}}} \right)}^2}} $ | (11) |

步骤三: 重新计算

| ${m_j} = \frac{1}{n}\mathop \sum \limits_{{x_j} \in {O_n}} {x_j}$ | (12) |

其中,

步骤四: 若迭代次数等于m, 则结束聚类, 否则判断聚类结果是否满足小于给定参数T, 如果满足则结束, 不满足重复步骤二、三[15]. 本体特征深度内容无标度聚类如图3所示.

|

图 3 本体特征的深度内容检测无标度聚类 |

3 仿真与性能分析 3.1 网络安全可视化环境构建

为了验证本文动态威胁模型和可视化感知的效果, 新方法将基于贵州省遵义市供电局的电网进行验证. 可视化效果验证环境包括攻击模拟设备、电网数据中心、电网网络中心、电网服务中心、安全路由以及威胁监控平台, 如图4所示.

|

图 4 网络安全可视化环境构建 |

威胁监控平台能够实现数据、模型、关系和表达的综合处理, 并可以根据攻击模拟出适用的人机交互方案, 包括功能流程设计、运行监测模式设计以及可视化决策主体页面设计等. 攻击模拟设备的模拟攻击事件包括P2P流量、实时通讯流量以及流媒体流量[16], 具体设定如表1所示.

| 表 1 攻击模拟设备的模拟攻击事 |

实验中将从表1中任意选定三种攻击事件, 组成不同的应用程序下的攻击威胁事件发现. 将流量监测方法以及日志跟踪方法, 与本文方法共同配置到威胁监控平台. 通过长时间观察, 分析不同方法在监测误差以及监测表达能力的性能表现.

3.2 网络安全威胁监测错误分析图5为不同方法的网络安全威胁监测错误分析. 由图4中可以看出, 基于本体的网络威胁感知错误率要低于流量监测方法以及日志跟踪方法的感知错误率. 当并发任务数量为40个时, 基于本体的网络威胁感知错误率为9.86%, 流量监测方法以及日志跟踪方法的感知错误率分别为13.9%以及14.2%, 分别提升了4.04%以及4.34%.

4.3 监测表达能力分析监测表达能力分析实验, 从表1中选取三个攻击事件作为观察对象. 攻击事件一(Bittorent, 违规链接)、攻击事件二(Goggle Talk, 隐形通道)、攻击事件三(RTMP, 零日漏洞). 收集监测表达能力的数据, 利用蒙特卡洛分析法和均方根误差( Root Mean Square Error)分析监测表达的准确度, 预测结果如图6所示.

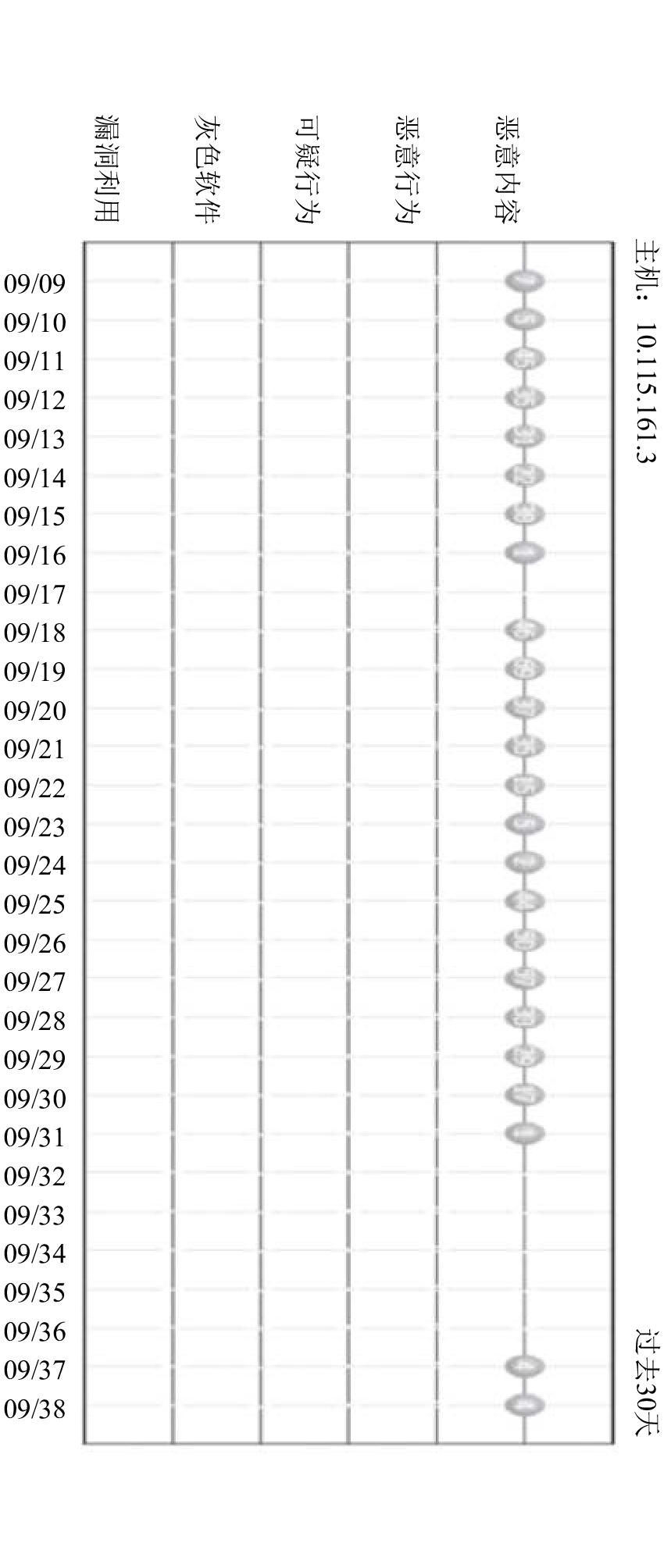

由图6中可以看出, 基于本体的网络威胁表达能力RMSE要低于流量监测方法以及日志跟踪方法的威胁表达能力RMSE, 这是由于新方法引入本体理论, 挖掘电网动态威胁关联最紧密的特征, 降低了可视化构建的特征冗余度. 可视化监测威胁的实际效果如图7所示.

|

图 5 网络安全威胁监测错误分析 |

|

图 6 网络安全威胁监测错误分析 |

|

图 7 网络安全威胁可视化实际效果 |

4 结论

本文提出了融合本体理论与态势演变的电网动态威胁网格化可视感知. 基于不同的网络攻击行为和电力网络数据, 形成了静态启发式规则、动态攻击生命周期、行为潜伏等效转化的数据模型实体化, 实现了对电力数据网络的安全特征准确描述. 提出了基于本体特征的深度内容检测方法, 从统一攻击威胁行为模型进一步抽象出威胁本体特征, 实现本体的数据关联处理和检测. 精细化处理后的网络威胁数据将通过态势阶梯, 实现攻击行为的图形表征平滑渐变, 优化了网络安全威胁监测错误和监测表达能力, 有效解决了传统数据模型的表征能力受限以及状态特征冗余和离散导致表达可用程度低的问题.

| [1] |

龙震岳, 钱扬, 邹洪, 等. 电网企业网络信息安全的威胁与攻防新技术研究. 现代电子技术, 2015, 38(21): 100-104. |

| [2] |

张翠香, 蒋宏宇, 沈代瑶, 等. 基于网络流量数据的多视图协同交互可视分析系统. 西南科技大学学报, 2017, 32(2): 66-72. DOI:10.3969/j.issn.1671-8755.2017.02.013 |

| [3] |

Mateo CM, Gil P, Torres F. Visual perception for the 3D recognition of geometric pieces in robotic manipulation. International Journal of Advanced Manufacturing Technology, 2016, 83(9-12): 1999-2013. DOI:10.1007/s00170-015-7708-8 |

| [4] |

刘轶, 武妮, 张晗. 一种网络流量统计分析与可视化系统. 微电子学与计算机, 2007, 24(6): 153-155. DOI:10.3969/j.issn.1000-7180.2007.06.045 |

| [5] |

Moon D, Im H, Kim I, et al. DTB-IDS: An intrusion detection system based on decision tree using behavior analysis for preventing APT attacks. The Journal of Supercomputing, 2017, 73(7): 2881-2895. DOI:10.1007/s11227-015-1604-8 |

| [6] |

杨欢欢, 李天瑞, 陈馨菂. 基于螺旋图的时间序列数据可视化. 计算机应用, 2017, 37(9): 2443-2448. |

| [7] |

Yang HP. Method for behavior–prediction of APT attack based on dynamic Bayesian game. Proceedings of 2016 IEEE International Conference on Cloud Computing and Big Data Analysis. Chengdu, China. 2016. 177–182.

|

| [8] |

赵颖, 王权, 黄叶子, 等. 多视图合作的网络流量时序数据可视分析. 软件学报, 2016, 27(5): 1188-1198. |

| [9] |

黄吴丹, 陈哲. 边界网关协议安全性的模型检验方法研究. 小型微型计算机系统, 2017, 38(6): 1187-1191. DOI:10.3969/j.issn.1000-1220.2017.06.004 |

| [10] |

吴建建. 电力系统数据挖掘可视化平台的关键技术研究与实现[硕士学位论文]. 郑州: 郑州大学, 2016.

|

| [11] |

孙磊, 陈璇, 唐红, 等. 基于GBrowse的多源长非编码RNA数据可视化系统. 计算机系统应用, 2017, 26(3): 81-85. DOI:10.15888/j.cnki.csa.005633 |

| [12] |

Li MC, Huang W, Wang YB, et al. The study of APT attack stage model. Proceedings of 2016 IEEE/ACIS 15th International Conference on Computer and Information Science. Okayama, Japan. 2016. 1–5.

|

| [13] |

高建波. 本体模型及其在信息安全评估领域的应用研究[博士学位论文]. 上海: 上海交通大学, 2015.

|

| [14] |

Choi JH, Choi C, You I, et al. Polymorphic malicious javascript code detection for APT attack defence. Journal of Universal Computer Science, 2015, 21(3): 369-383. |

| [15] |

于海波. 基于规则和本体的应用安全策略研究[博士学位论文]. 长春: 吉林大学, 2006.

|

| [16] |

龚钢军, 陈志敏, 陆俊, 等. 智能用电用户行为分析的聚类优选策略. 电力系统自动化, 2018, 42(2): 58-63. |

2018, Vol. 27

2018, Vol. 27